Los 10 principales pilares de un SGSI eficaz

Tabla de contenido:

- 1) 1. Seleccione el marco para su SGSI

- 2) 2.Desarrollar un plan de gestión de riesgos

- 3) 3.Definición de políticas y procedimientos de seguridad de la información

- 4) 4.Implementación de mecanismos de autenticación y control de acceso

- 5) 5.Protección contra amenazas basadas en la web y en la red

- 6) 6.Garantizar la copia de seguridad y recuperación de datos

- 7) 7.Implementación de medidas de seguridad física

- 8) 8.Realizar capacitación y educación sobre concientización sobre la seguridad

- 9) 9.Monitoreo y revisión periódica del SGSI

- 10). 10. Mejorar continuamente el SGSI

- 11). Fortalezca la seguridad de su información hoy

Proteger los activos de información de su organización nunca ha sido más crítico en la era digital actual. Las filtraciones de datos y los ciberataques son cada vez más comunes, y la implementación de un Sistema de Gestión de Seguridad de la Información (SGSI) eficaz es absolutamente imprescindible. Un SGSI ayuda a las organizaciones a mantener la confidencialidad, integridad y disponibilidad de sus datos y, al mismo tiempo, garantiza el cumplimiento de las leyes y regulaciones pertinentes.

Esta guía completa cubrirá los 10 componentes principales para un SGSI eficaz y brindará sugerencias y consejos prácticos sobre cómo las organizaciones pueden implementar cada componente para lograr una seguridad de la información óptima.

1. Seleccione el marco para su SGSI

Un Sistema de Gestión de Seguridad de la Información (SGSI) gestiona sistemáticamente información confidencial y garantiza que la seguridad de la información de una organización sea sólida y esté actualizada. Proporciona una metodología estructurada para identificar, evaluar y gestionar los riesgos de seguridad de la información e implementar medidas de mitigación.

Hay varios marcos de SGSI disponibles, cada uno de los cuales proporciona un conjunto de directrices y requisitos para implementar un SGSI. El más reconocido El marco SGSI es ISO 27001. Este marco proporciona un conjunto integral de mejores prácticas para la gestión de la seguridad de la información y es reconocido globalmente. Cubre todos los aspectos de la seguridad de la información, incluida la gestión de riesgos, control de acceso, seguridad de red y basada en web, respaldo y recuperación de datos, seguridad física, capacitación y educación de empleados, y monitoreo y revisión.

Otro ejemplo de SGSI el marco es NIST LCR. Este marco fue desarrollado por el Instituto Nacional de Estándares y Tecnología (NIST) y proporciona pautas para la gestión de la seguridad de la información para las organizaciones gubernamentales de EE. UU. Cubre varios controles de seguridad, incluido el control de acceso, respuesta a incidentes, criptografía y evaluación y autorización de seguridad.

Estos marcos proporcionan a las organizaciones una hoja de ruta para implementar un SGSI eficaz, ayudando a garantizar la confidencialidad, integridad y disponibilidad de la información confidencial. Las organizaciones pueden crear un sistema de gestión de seguridad de la información integral y práctico siguiendo las pautas y requisitos descritos en estos marcos.

2.Desarrollar un plan de gestión de riesgos

La gestión de riesgos es un componente crítico de un SGSI. Las organizaciones deben identificar y evaluar los riesgos potenciales para sus activos de información y desarrollar un plan para mitigarlos o eliminarlos.

Al desarrollar este plan de gestión de riesgos, las organizaciones deben considerar lo siguiente:

Definiendo el Proceso y metodología de gestión de riesgos: La metodología debe basarse en un enfoque sistemático coherente con la estrategia general de seguridad de la información de la organización. El proceso debe incluir pasos tales como identificación de riesgos, evaluación de riesgos, mitigación y seguimiento.

Identificar y evaluar riesgos de seguridad de la información: El primer paso en el proceso de gestión de riesgos es identificar amenazas potenciales a los activos de información de la organización y evaluar la probabilidad y el impacto de cada amenaza.

Priorizar y clasificar riesgos: Una vez que se han identificado y evaluado los riesgos, se deben priorizar y clasificar según su nivel de gravedad. Esto ayudará a la organización a centrar sus recursos en los riesgos más críticos y a desarrollar planes de mitigación y contingencia adecuados.

Desarrollar planes de contingencia y mitigación de riesgos: Los planes de mitigación deben incluir medidas para reducir la probabilidad y el impacto de los riesgos. En cambio, la contingencia Los planes deben describir los pasos a seguir por la organización en caso de un incidente de seguridad..

Mejorando continuamente y seguimiento de los resultados: El plan de gestión de riesgos debe ser un documento vivo que se mejore continuamente en función de las circunstancias cambiantes y la nueva información. Las organizaciones deben revisar y actualizar periódicamente el proyecto para garantizar que siga siendo eficaz en la gestión de los riesgos de seguridad de la información y que la organización siga preparada para manejar amenazas potenciales. Los resultados deben informarse a la dirección y realizar un seguimiento para informar el desarrollo.

3.Definición de políticas y procedimientos de seguridad de la información

Definición Las políticas y procedimientos de seguridad de la información son esenciales para crear un SGSI eficaz.. Políticas de seguridad de la información establecer las pautas sobre cómo la organización protegerá sus activos de información. Al mismo tiempo, los procedimientos proporcionan los pasos específicos que los empleados deben seguir para garantizar que las políticas se implementen de manera efectiva.

A continuación se presentan algunos pasos clave para definir Políticas y procedimientos de seguridad de la información:

- Determinar el alcance: El primer paso para definir políticas y procedimientos de seguridad de la información es determinar el alcance del proyecto SGSI. Esto ayudará a garantizar que las políticas y procedimientos sean integrales y relevantes para las necesidades de seguridad de la información de la organización.

- Revisar las políticas y procedimientos existentes: Las organizaciones deben revisar las políticas y procedimientos existentes para determinar si aún son relevantes y prácticos. Esto puede ayudar a la organización a identificar áreas donde las políticas y procedimientos deben actualizarse o mejorarse.

- Identificar los requisitos de seguridad de la información: Las organizaciones deben identificar los requisitos de seguridad de la información relevantes para su organización, como regulaciones de la industria, leyes gubernamentales y mejores prácticas.

- Desarrollar procedimientos: Se deben desarrollar procedimientos para respaldar las políticas de seguridad de la información. Los procedimientos deben proporcionar instrucciones paso a paso para los empleados y estar en un lenguaje claro, revisarse y actualizarse periódicamente según sea necesario.

- Comunicar y capacitar a los empleados: Una vez que se hayan desarrollado las políticas y procedimientos, se deben comunicar a los empleados. Se debe proporcionar capacitación para garantizar que los empleados comprendan sus funciones y responsabilidades.

- Revisión y actualización periódicas: Las políticas y procedimientos de seguridad de la información deben revisarse y actualizarse periódicamente para garantizar que sigan siendo relevantes y prácticos. El proceso de revisión debe programarse y documentarse, y los cambios deben comunicarse a los empleados.

4.Implementación de mecanismos de autenticación y control de acceso

Implementar mecanismos de autenticación y control de acceso es crucial para crear un SGSI eficaz. Los mecanismos de control de acceso y autenticación ayudan a garantizar que sólo las personas autorizadas tengan acceso a información y sistemas confidenciales y que se pueda verificar la identidad de los usuarios.

A continuación se detallan algunos pasos críticos para implementar mecanismos de autenticación y control de acceso:

Desarrollar un acceso política de control: Las organizaciones deben desarrollar una política de control de acceso que describa los principios y reglas para controlar el acceso a los activos de información. La política debe especificar quién está autorizado a acceder a los activos de información y bajo qué circunstancias se concede el acceso.

Elija mecanismos de autenticación: Las organizaciones deben elegir mecanismos de autenticación adecuados en función de los activos de información y los usuarios que se protegen. Los mecanismos de autenticación comunes incluyen contraseñas, tarjetas inteligentes, datos biométricos y autenticación de dos factores.

Implementar sistemas de control de acceso: Se deben implementar sistemas de control de acceso para hacer cumplir la política de control de acceso. Esto puede incluir la implementación de soluciones técnicas, como firewalls y sistemas de detección de intrusos, y soluciones administrativas, como controles de acceso basados en roles y permisos de usuario.

Probar y evaluar: Las organizaciones deben probar sus mecanismos de autenticación y control de acceso para asegurarse de que funcionan como se espera. Esto puede incluir pruebas de penetración, auditorías de seguridad y pruebas de aceptación del usuario.

Monitorear y mejorar continuamente: Los mecanismos de control de acceso y autenticación deben monitorearse y mejorarse constantemente para garantizar que sigan siendo eficaces en la protección de los activos de información. Esto puede incluir revisar y actualizar periódicamente la política de control de acceso e implementar nuevos mecanismos de autenticación según sea necesario.

5.Protección contra amenazas basadas en la web y en la red

Las organizaciones deben proteger sus redes y sistemas basados en web contra amenazas potenciales, como virus, malware e intentos de piratería. Las actualizaciones periódicas de software y la implementación de soluciones de seguridad, como firewalls, pueden ayudar a mitigar estas amenazas.

- Implementación de cortafuegos: Un firewall es la primera línea de defensa contra las amenazas basadas en la red y la web. Actúa como una barrera entre las redes interna y externa y solo permite el paso del tráfico autorizado. Un firewall puede estar basado en hardware o software y puede configurarse para bloquear tipos específicos de tráfico, como el tráfico malicioso.

- Uso de software antivirus y antimalware: La instalación de software antivirus y antimalware es esencial para protegerse contra amenazas de red y basadas en la web. Estos programas pueden detectar y eliminar malware antes de infectar su red o computadora, incluidos virus, spyware y otro software malicioso.

- Mantener el software actualizado: Los atacantes pueden aprovechar las vulnerabilidades para obtener acceso no autorizado a su red o computadora. Mantener su software actualizado garantiza que esté protegido contra vulnerabilidades recién descubiertas.

- Habilitación del cifrado HTTPS: El cifrado HTTPS protege la confidencialidad y la integridad de los datos transmitidos entre un cliente y un servidor. Es esencial habilitar el cifrado HTTPS en todas las aplicaciones basadas en web, especialmente aquellas que involucran información confidencial.

- Registros de seguimiento periódico: Monitorear los registros es crucial para detectar amenazas basadas en la red y la web. Los registros pueden proporcionar información valiosa sobre posibles incidentes de seguridad, incluidos intentos de acceso no autorizados, y ayudarle a responder rápidamente a las amenazas.

- Capacitación de empleados: Sus empleados suelen ser la primera defensa contra las amenazas basadas en la red y la web. Capacitarlos sobre prácticas básicas de ciberseguridad, como evitar estafas de phishing, les ayudará a reconocer y evitar amenazas.

6.Garantizar la copia de seguridad y recuperación de datos

La copia de seguridad y la recuperación de datos son componentes esenciales de un SGSI. Las organizaciones deben contar con un plan de respaldo y recuperación bien definido para garantizar que la información crítica pueda restaurarse en caso de pérdida de datos.

Copias de seguridad de datos periódicas: Las copias de seguridad periódicas de los datos son fundamentales para garantizar la recuperación de los datos durante un desastre. Es vital realizar copias de seguridad de los datos a intervalos regulares, como diaria o semanalmente, para minimizar la pérdida de datos.

Almacenamiento de copias de seguridad fuera del sitio: Almacenar copias de seguridad fuera del sitio ayuda a proteger contra la pérdida de datos en caso de un desastre físico, como un incendio o una inundación. Las copias de seguridad se pueden almacenar en una ubicación segura, como un centro de datos basado en la nube, o en medios físicos, como cintas, que se pueden almacenar fuera del sitio.

Prueba de procedimientos de copia de seguridad y recuperación: Probar periódicamente los procedimientos de copia de seguridad y recuperación ayuda a garantizar que los datos se puedan recuperar durante un desastre. Esto implica restaurar los datos de las copias de seguridad a un entorno de prueba y verificar que se puede acceder a los datos y utilizarlos.

Documentar los procedimientos de copia de seguridad y recuperación: Documentar los procedimientos de copia de seguridad y recuperación ayuda a garantizar que el proceso sea repetible y confiable. La documentación debe incluir la frecuencia de las copias de seguridad, el tipo de copias de seguridad, la ubicación y los procedimientos para restaurar los datos de las copias de seguridad.

Elegir la solución de respaldo adecuada: La solución de respaldo adecuada garantiza el respaldo y la recuperación de datos. Considere factores como el costo, la escalabilidad, la confiabilidad y la facilidad de uso al elegir una solución de respaldo.

Cifrar copias de seguridad: Cifrar las copias de seguridad ayuda a proteger contra el robo de datos y el acceso no autorizado. El cifrado se puede realizar en el origen, durante el tránsito o en el destino.

Monitoreo del rendimiento de respaldo y recuperación: Monitorear el rendimiento de las copias de seguridad y la recuperación ayuda a garantizar que las copias de seguridad se realicen según lo esperado y que los datos se puedan recuperar rápidamente. Las métricas de rendimiento, como el tamaño de la copia de seguridad, el tiempo de la copia de seguridad y el tiempo de restauración, deben monitorearse e informarse periódicamente.

7.Implementación de medidas de seguridad física

Las medidas de seguridad física protegen la información confidencial contra robos o daños, como salas de servidores seguras y sistemas de control de acceso, y son un componente esencial de un SGSI eficaz.

- Controlar el acceso a las instalaciones físicas: Las instalaciones físicas deben ser seguras y solo accesibles al personal autorizado. Esto se puede lograr implementando controles de acceso, como cámaras de seguridad, sistemas de tarjetas de acceso y autenticación biométrica.

- Almacenamiento seguro de equipos sensibles: Los equipos sensibles, como los servidores, deben almacenarse en lugares seguros, como centros de datos, para protegerlos contra robos y accesos no autorizados. Se deben implementar medidas de seguridad física, como cerraduras y cámaras de seguridad, para proteger estos lugares.

- Seguridad de los centros de datos: Los centros de datos deben estar protegidos contra amenazas físicas y ambientales, como incendios, inundaciones y robos. Esto se puede lograr mediante la implementación de sistemas de extinción de incendios, sistemas de alimentación ininterrumpida y medidas de seguridad física, como controles de acceso y cámaras de seguridad.

- Implementación de controles ambientales: Se deben implementar controles ambientales, como el control de temperatura y humedad, en los centros de datos para garantizar que los equipos estén protegidos de amenazas ambientales, como el calor y la humedad.

- Inspeccionar periódicamente las instalaciones físicas: Las inspecciones periódicas de las instalaciones físicas, incluidos los centros de datos y las salas de equipos, pueden ayudar a detectar vulnerabilidades de seguridad física y garantizar que las medidas de seguridad física funcionen según lo esperado.

- Realización de verificaciones de antecedentes: Realizar verificaciones de antecedentes del personal con acceso a equipos y datos confidenciales ayuda a prevenir el acceso no autorizado y protege contra amenazas internas.

8.Realizar capacitación y educación sobre concientización sobre la seguridad

La formación y educación de los empleados son esenciales para el éxito de un SGSI. Las organizaciones deben brindar capacitación periódica sobre concientización sobre seguridad a los empleados para garantizar que comprendan la importancia de la seguridad de la información y cómo proteger la información confidencial.

Proporcionar capacitación periódica sobre concientización sobre la seguridad: La capacitación periódica en concientización sobre la seguridad es fundamental para garantizar que los empleados comprendan la importancia de la seguridad y las medidas que pueden tomar para proteger la información y los sistemas confidenciales. La capacitación debe llevarse a cabo periódicamente, por ejemplo anualmente o cada dos años.

Personalización de la formación para diferentes roles: La capacitación en concientización sobre seguridad debe personalizarse para diferentes roles organizacionales. Por ejemplo, la capacitación para administradores puede ser más técnica, mientras que la capacitación para empleados no técnicos puede centrarse más en prácticas informáticas seguras y en evitar estafas de phishing.

Uso de métodos interactivos y atractivos: La capacitación en concientización sobre seguridad debe ser interactiva y atractiva para mantener a los empleados interesados y motivados. Esto se puede lograr mediante juegos, cuestionarios y simulaciones. La incorporación de escenarios del mundo real en la capacitación sobre concientización sobre seguridad también puede ayudar a los empleados a comprender la importancia de la seguridad y las posibles consecuencias de las violaciones de seguridad.

Medición de la eficacia de la formación: Medir la eficacia de la capacitación en concientización sobre seguridad es fundamental para garantizar que el movimiento tenga el impacto deseado. Esto se puede lograr mediante evaluaciones previas y posteriores a la capacitación, comentarios de los empleados y seguimiento de incidentes.

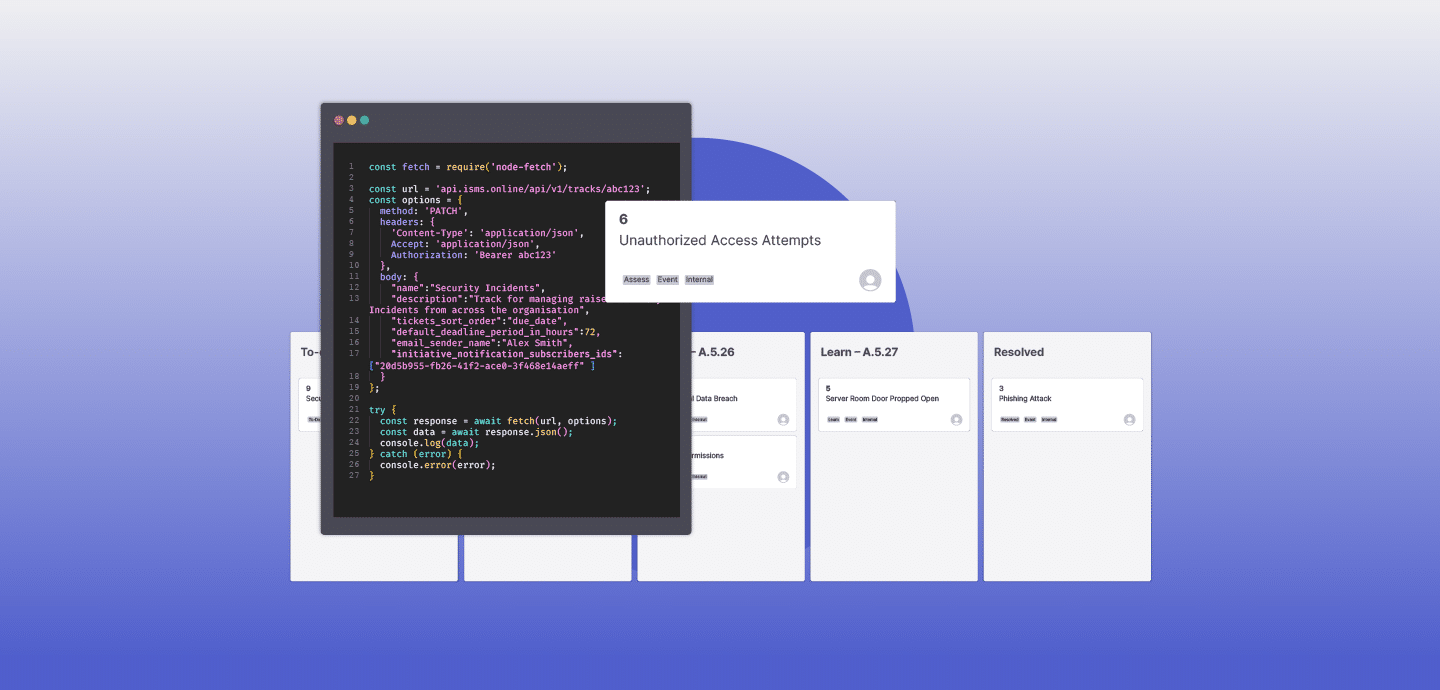

9.Monitoreo y revisión periódica del SGSI

El seguimiento y la revisión periódicos del SGSI son cruciales para garantizar su eficacia y realizar las actualizaciones y mejoras necesarias.

- Establecimiento de un plan de seguimiento y revisión: Este plan debe describir la frecuencia del seguimiento y la revisión, los métodos utilizados y las responsabilidades del personal clave.

- Realización de auditorías internas periódicas: Las auditorías internas ayudan a identificar áreas potenciales de mejora y garantizar que el SGSI funcione según lo previsto.

- Revisión de incidentes de seguridad: Los incidentes deben examinarse minuciosamente para determinar la causa raíz e identificar áreas potenciales de mejora en el SGSI. La efectividad de controles de seguridad También deben evaluarse periódicamente para garantizar que funcionen según lo previsto y proporcionen el nivel deseado de protección.

- Monitoreo de tendencias de seguridad: Esta información se puede utilizar para identificar áreas potenciales de mejora en el SGSI. y garantizar que el SGSI se mantenga al día con la evolución del panorama de seguridad.

- Involucrar a las partes interesadas: Involucrar a las partes interesadas, como empleados y clientes, es vital para monitorear y revisar el SGSI. La retroalimentación de las partes interesadas puede ayudar a identificar áreas potenciales de mejora en el SGSI y garantizar que el SGSI satisfaga las necesidades de la organización..

- Actualización del SGSI: El SGSI debe actualizarse periódicamente para garantizar que esté actualizado y sea relevante. Esto puede incluir la actualización de los controles, políticas y procedimientos de seguridad, y el marco de gestión de riesgos.

10. Mejorar continuamente el SGSI

Un SGSI no es una implementación única sino más bien una proceso de mejora continua. Las organizaciones deben evaluar periódicamente la seguridad de su información y realizar actualizaciones y mejoras en su SGSI según sea necesario.

Cuando se implementa correctamente, un SGSI puede ayudar a impulsar la cultura de su organización de seguridad y crear las bases sólidas necesarias para garantizar prácticas efectivas de seguridad de la información y negocios sostenibles. crecimiento.

Fortalezca la seguridad de su información hoy

Un SGSI eficaz es esencial para la estrategia de seguridad de la información de cualquier organización. Siguiendo los 10 pilares principales descritos en esta guía, las organizaciones pueden implementar un SGSI sólido y completo que ayudará a proteger sus activos de información y garantizar la confidencialidad, integridad y disponibilidad de sus datos.

Alentamos a nuestros lectores a compartir sus experiencias y conocimientos sobre la implementación de un SGSI en su organización, comunicarse con nuestras redes sociales o enviarnos mensajes directamente; nos encanta charlar.

Si está buscando comenzar su viaje hacia una mejor seguridad de la información, podemos ayudarlo.

Nuestra solución ISMS permite un enfoque simple, seguro y sostenible para la seguridad de la información y la privacidad de los datos con más de 50 marcos y estándares diferentes compatibles. Descubra su ventaja competitiva hoy.