El Instituto Nacional de Estándares y Tecnología (NIST) en los EE. UU. ha producido un marco para ayudar a las organizaciones a alinear su planificación de defensa de la seguridad cibernética y proteger la infraestructura para que no se vea comprometida por la amenaza del delito cibernético.

Seguridad cibernética del NIST brinda a las organizaciones del sector privado un marco de políticas y controles para ayudar a prevenir ataques de ciberdelincuentes y detectar y responder a aquellos que obtienen acceso.

En el siguiente vídeo, el Instituto Nacional de Estándares y Tecnología explica más sobre el objetivo original del marco NIST, los estándares, directrices y mejores prácticas detrás de él.

No se nos ocurre ninguna empresa cuyo servicio pueda compararse con ISMS.online.

La Instituto Nacional de Estándares y Tecnología Es conocido por sus siglas NIST. Se trata de una agencia gubernamental no regulatoria creada para impulsar la innovación y promover la competitividad industrial en ciencia, ingeniería y tecnología.

La función principal del NIST es crear mejores prácticas para que las sigan las organizaciones y agencias gubernamentales. El propósito de estos estándares de seguridad es mejorar la postura de seguridad de las agencias gubernamentales y empresas privadas que manejan datos gubernamentales.

El Marco de Ciberseguridad (CSF) del NIST es un conjunto de pautas y mejores prácticas diseñadas para ayudar a las organizaciones a mejorar sus estrategias de Ciberseguridad, que desarrolló el NIST.

El marco tiene como objetivo estandarizar las prácticas de ciberseguridad para que las organizaciones puedan utilizar un enfoque único o uniforme para la protección contra los ciberataques.

La mayoría de las organizaciones no están obligadas a seguir el cumplimiento del NIST, aunque se les recomienda. Las agencias federales de EE. UU. deben seguir los estándares del NIST desde 2017 debido a que el NIST es parte del propio gobierno de EE. UU.

Los subcontratistas y contratistas que trabajan con el gobierno federal deben seguir los estándares de seguridad del NIST. Si un contratista tiene un historial de incumplimiento del NIST, corre el riesgo de ser excluido de contratos gubernamentales en el futuro.

Las pautas del NIST pueden ayudar a mantener sus sistemas protegidos contra ataques maliciosos y errores humanos. Seguir el marco ayudará a su organización a cumplir con los requisitos para el Ley de Responsabilidad y Portabilidad del Seguro Médico (HIPPA) y del Ley Federal de Gestión de la Seguridad de la Información (FISMA), que son normas de obligado cumplimiento.

Las organizaciones adoptan el cumplimiento del NIST como estándar de la industria debido a los beneficios que puede aportar. La cultura NIST es vital para que las empresas privadas promuevan una mejor comprensión del manejo de datos.

ISMS.online hace que configurar y administrar su SGSI sea lo más fácil posible.

Tanto el NIST como la Organización Internacional de Normalización (ISO) tienen enfoques líderes en la industria para la seguridad de la información. El marco de ciberseguridad del NIST se compara más comúnmente con ISO 27001, la especificación para un sistema de gestión de la seguridad de la información (SGSI).

Ambos ofrecen marcos para gestionar el riesgo de ciberseguridad. El marco NIST CSF será fácil de integrar en una organización que quiera cumplir con los estándares ISO 27001.

Las medidas de control son muy similares, las definiciones y los códigos son muy similares en todos los marcos. Ambos frameworks tienen un vocabulario simple que le permite comunicarse claramente sobre temas de ciberseguridad.

La madurez del riesgo, la certificación y el costo son algunas de las diferencias entre NIST CSF e ISO 27001.

Si se encuentra en las primeras etapas del desarrollo de una ciberseguridad plan de gestión de Riesgos o intentar mitigar fallas anteriores, el NIST CSF puede ser la mejor opción. ISO 27001 es una buena opción para organizaciones maduras que buscan un marco más reconocido a nivel mundial.

ISO 27001 ofrece certificación a través de una auditoría de terceros que puede ser costosa pero puede mejorar la reputación de su organización como una empresa en la que los inversores pueden confiar; NIST CSF no ofrece ese tipo de certificación.

El NIST CSF está disponible de forma gratuita, mientras que la ISO 27001 cobra por el acceso a su documentación: una empresa nueva podría querer comenzar su programa de gestión de riesgos de ciberseguridad con el Marco de seguridad cibernética del NIST y luego hacer una mayor inversión en el proceso a medida que escala. con ISO 27001.

Ciertamente recomendaría ISMS.online, hace que configurar y administrar su ISMS sea lo más fácil posible.

ISMS.online le ahorrará tiempo y dinero

Obtenga su cotizaciónLo que es adecuado para su negocio depende de la madurez, los objetivos y las necesidades específicas de gestión de riesgos. ISO 27001 es una buena opción para organizaciones maduras que enfrentan presión externa para certificarse.

Es posible que su organización aún no esté lista para invertir en un proceso de certificación ISO 27001 o tal vez en una etapa en la que se beneficiaría del marco de evaluación claro que ofrece el marco NIST.

El marco NIST CSF puede ser un sólido punto de partida en su proceso de certificación ISO 27001 a medida que su organización madura.

Independientemente de si está comenzando con NIST CSF o creciendo con ISO/IEC 27001, un sistema de gestión de seguridad de la información proactivo y eficiente lo ayudará a alcanzar el cumplimiento organizacional.

El nivel más alto de abstracción en el marco es el Cinco funciones principales. Son la base del núcleo del marco y todos los demás elementos se organizan en torno a ellos.

Echemos un vistazo más profundo a las cinco funciones del Marco de Ciberseguridad del NIST.

La función de identificación puede ayudar a desarrollar una comprensión organizacional para gestionar el riesgo de ciberseguridad para sistemas, personas, activos, datos y capacidades.

Para comprender las apuestas en un contexto empresarial, una organización puede centrar y priorizar sus esfuerzos, en consonancia con sus estrategia de gestión de riesgos y necesidades comerciales, debido a los recursos que respaldan las funciones críticas y los riesgos de ciberseguridad relacionados.

La función Proteger describe salvaguardas adecuadas para garantizar la prestación de servicios de infraestructura críticos. Es posible limitar o contener el impacto de un posible evento de ciberseguridad con la ayuda de la función Proteger.

La función Detectar define las actividades adecuadas para identificar la ocurrencia de un evento cibernético. La función Detectar permite el descubrimiento oportuno de eventos de ciberseguridad.

Se incluyen actividades apropiadas en la función de respuesta para tomar medidas con respecto a un incidente de ciberseguridad identificado. La función de respuesta ayuda a respaldar la capacidad de contener las repercusiones de un posible incidente de ciberseguridad.

La función Recuperar identifica actividades para mantener planes de resiliencia y restaurar servicios afectados por un incidente de ciberseguridad. La función Recuperar ayuda a la recuperación oportuna de las operaciones normales para reducir las consecuencias de un incidente de ciberseguridad.

Se recomienda seguir estas cinco funciones como mejor práctica, ya que no solo son aplicables a las funciones de gestión de riesgos de seguridad cibernética sino a la gestión de riesgos en su conjunto.

Descarga tu guía gratuita

para optimizar su Infosec

Empezamos usando hojas de cálculo y fue una pesadilla. Con la solución ISMS.online, todo el trabajo duro fue fácil.

El grado en que una organización Las prácticas de gestión de riesgos de seguridad cibernética exhiben las características definidas en el marco. se le conoce como nivel.

Los niveles 1 a 4 describen un grado cada vez mayor de rigor y qué tan bien integradas están las decisiones sobre riesgos de ciberseguridad en decisiones de riesgos más amplias. El grado en que la organización comparte y recibe información de ciberseguridad de partes externas.

Los niveles no necesariamente representan niveles de madurez; la organización debe decidir el nivel deseado.

Las empresas deben asegurarse de que el nivel seleccionado cumpla con los objetivos organizacionales, reduzca el riesgo de ciberseguridad a niveles aceptables para la organización y sea factible de implementar.

Reserve una sesión práctica personalizada según sus necesidades y objetivos.

ISMS.online puede proporcionarle una plataforma para encaminarlo hacia el logro del estándar

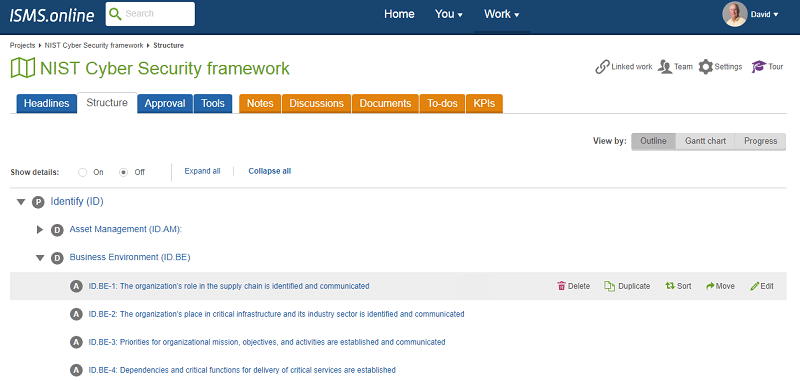

Cada sección de NIST Cyber Security se detalla en la plataforma segura, lo que hace que sea fácil de seguir.

Esto reduce tu carga de trabajo, costos y el estrés de no saber si has hecho todo bien.

Los perfiles son la alineación especial de una organización de sus requisitos y objetivos, apetito de riesgo y recursos con los resultados deseados del marco central.

Los perfiles pueden identificar oportunidades para mejorar la postura de ciberseguridad comparando un perfil "actual" con un perfil "objetivo".

Los perfiles se utilizan para mejorar el marco de ciberseguridad para servir mejor a la empresa. El marco es voluntario, por lo que no existe una forma correcta o incorrecta de hacerlo.

Para crear un perfil del estado actual, una organización debe mapear sus requisitos de ciberseguridad, objetivos de misión, metodologías operativas y prácticas actuales. Deberán mapearse con las subcategorías del núcleo del marco.

Los requisitos y objetivos se pueden comparar con los el estado actual de la organización para obtener una comprensión de las lagunas.

Se puede crear un plan de implementación priorizado mediante la creación de estos perfiles y el análisis de brechas. La prioridad, el tamaño de la brecha y el costo estimado de acciones correctivas Ayude a planificar y presupuestar para mejorar la ciberseguridad de su organización.

SP 800-53 del NIST se conoce como Publicación especial 800-53 del Instituto Nacional de Estándares y Tecnología, Controles de seguridad y privacidad para organizaciones y sistemas de información federales.

Se estableció para fomentar y ayudar a la innovación y la ciencia mediante la promoción y el mantenimiento de un conjunto de estándares industriales.

NIST SP 800-53 es un conjunto de pautas y estándares que ayudan a las agencias federales y a los contratistas a cumplir con sus requisitos de ciberseguridad. La Publicación Especial 800-53 trata sobre los controles o salvaguardias de seguridad para empresas y sistemas de información federales.

SP 800-171 del NIST es un marco que describe los estándares y prácticas de seguridad requeridos para organizaciones no federales que manejan Información no clasificada controlada (CUI) en sus redes.

Publicado por primera vez en junio de 2015, incluía una serie de nuevos estándares introducidos para fortalecer la resiliencia de la ciberseguridad tanto en el sector público como en el privado. También conocida como NIST SP 800-171, entró en pleno vigor el 31 de diciembre de 2017. La última versión, conocida como “revisión 2”, se lanzó en febrero de 2020.

SP 800-207 del NIST es una publicación completa del Instituto Nacional de Estándares y Tecnología (NIST) que brinda orientación sobre diversos aspectos de la ciberseguridad. Cubre una amplia gama de temas que incluyen el desarrollo de un marco de ciberseguridad, la implementación de una arquitectura de confianza cero (ZTA), los requisitos de seguridad para la computación en la nube, la seguridad de los certificados de seguridad nacional, la implementación de un proceso de prueba de identidad, la autenticación y la gestión del ciclo de vida de los sistemas digitales. identidades y el uso de controles criptográficos para proteger la información de identificación personal (PII).

El documento proporciona pasos detallados para crear un marco de ciberseguridad adaptado a las necesidades específicas de una organización y orientación sobre cómo implementarlo y mantenerlo. Describe los principios y componentes de un sistema ZTA y cómo evaluar la postura de seguridad de una organización. También proporciona un conjunto de controles de seguridad y mejores prácticas para implementar un sistema ZTA.

En términos de computación en la nube, describe los controles y procesos de seguridad que las organizaciones deben implementar para proteger sus sistemas y datos basados en la nube. Proporciona orientación sobre cómo evaluar la seguridad de los servicios en la nube y cómo desarrollar una estrategia de seguridad en la nube.

La publicación también proporciona orientación sobre la emisión, gestión y uso de certificados de seguridad nacional, y las funciones y responsabilidades de las autoridades certificadoras y los titulares de certificados. Describe los requisitos para la prueba de identidad, incluido el uso de métodos, tecnologías y servicios de prueba de identidad.

Además, proporciona orientación sobre la autenticación y la gestión del ciclo de vida de las identidades digitales, incluido el uso de autenticación multifactor, autenticación basada en riesgos y gestión de identidades federada. También proporciona orientación sobre el uso de controles criptográficos para proteger la PII.

NIST establece el protocolo fundamental que las empresas deben seguir cuando quieran lograr el cumplimiento de regulaciones específicas, como la Ley de Responsabilidad y Transferibilidad de Seguros Médicos (HIPAA, por sus siglas en inglés) y FISMA.

Es importante recordar que cumplir con NIST no es una garantía total de que sus datos estén seguros. El NIST pide a las empresas que inventarian sus activos cibernéticos utilizando un enfoque basado en el valor para encontrar los datos más confidenciales y priorizar los esfuerzos de protección en torno a ellos.

Los estándares NIST se basan en las mejores prácticas de varios documentos, organizaciones y publicaciones de seguridad y están diseñados como un marco para agencias y programas federales que requieren medidas de seguridad estrictas.

Ayuda a impulsar nuestro comportamiento de una manera positiva que funcione para nosotros.

& Nuestra cultura.