Explicación de la gestión de riesgos de seguridad de la información - ISO 27001

Tabla de contenido:

- 1) ¿Qué es la gestión de riesgos de seguridad de la información?

- 2) Metodología de gestión de riesgos

- 3) ¿Cuáles son los 5 pasos en un proceso de gestión de riesgos?

- 4) Requisitos de gestión de riesgos de ISO 27001:2013/17

- 5) « ¿Quién participará en la implementación de ISO 27001?

- 6) Evaluación de riesgos ISO 27001 »

La gestión de riesgos es una frase de uso frecuente en los negocios hoy en día. Sin embargo, sin tener una interpretación coherente de lo que significa y cómo hacerlo de manera efectiva, ¡eso crea un riesgo en sí mismo!

Seguridad de la información gestión de riesgos y la seguridad cibernética La gestión de riesgos también se deriva de eso. Ambas áreas de riesgo están ganando importancia para las organizaciones, por lo que el propósito de este artículo es ayudar a desmitificarlas a un nivel práctico y procesable. En particular, compartiremos cómo hacer gestión de riesgos para el ISO 27001 estándar y lograr el cumplimiento de la parte centrada en el riesgo del Reglamento General de Protección de Datos (RGPD UE).

¿Qué es la gestión de riesgos de seguridad de la información?

Como era de esperar, significa cosas diferentes para diferentes personas. Antes de compartir mis pensamientos, vale la pena volver rápidamente a los conceptos básicos sobre la gestión de riesgos y desarrollar a partir de ahí.

ISO 31000:2018 es una versión recientemente actualizada del estándar de la Organización Internacional de Normalización (ISO) para la gestión de riesgos que define el riesgo como “el efecto de la incertidumbre sobre los objetivos”.

Por lo tanto, la gestión de riesgos consiste en tomar decisiones y emprender acciones para abordar resultados inciertos, controlando cómo los riesgos podrían afectar el logro de los objetivos comerciales.

Por qué la gestión de riesgos es importante en la seguridad de la información

La gestión de riesgos de seguridad de la información (ISRM) es el proceso de identificar, evaluar y tratar los riesgos relacionados con la información valiosa de la organización. Aborda las incertidumbres en torno a esos activos para garantizar que se logren los resultados comerciales deseados.

Hay diferentes formas de gestionar el riesgo y cubriremos algunas de ellas más adelante en el artículo. No hay una talla única que sirva para todos y no todos los riesgos son malos... los riesgos también crean oportunidades, sin embargo, la mayoría de las veces se centran en las amenazas.

Por qué es importante una gestión de riesgos conjunta

Si te pidiera que apostaras (invirtieras) en que algo sucederá, por ejemplo, que el Liverpool venza al Manchester United en el fútbol, probablemente considerarías varias cosas. Historia pasada, estado de forma actual, lesiones, lugar del juego, etc. También tendrías tus propios prejuicios (por ejemplo, ser fanático del Liverpool y eterno optimista) y apetito por correr riesgos (por ejemplo, cuánto de tu salario apostar a la victoria). Mi opinión sobre la inversión necesaria y el resultado esperado frente a la suya puede ser muy diferente, aunque ambos podríamos estar analizando la misma información.

El desafío no es tan diferente en las organizaciones, sin embargo, normalmente se complica por muchos más personas involucradas en iniciativas laborales, cada una con su propia historia, sesgo, apetito por el riesgo, etc. De hecho, muchas personas tienen su propia experiencia en la gestión de riesgos e implícitamente han superpuesto su propia metodología y probablemente también han creado sus propias herramientas. Levante la mano si alguna vez ha creado un registro de riesgos como parte de un proyecto de trabajo; ¿Lo hiciste en un documento u hoja de cálculo y pusiste tu propio proceso en la evaluación y las acciones? ¡Hemos estado allí!

Se trata de un buen comienzo hacia una gestión calculada del riesgo. Cuando se trata de cumplir con regulaciones como GDPR y estándares como ISO 27001 para la gestión de seguridad de la información, hay cosas específicas que describir y demostrar. Éstas incluyen:

- Alineación de las acciones de gestión de riesgos con los objetivos de negocio.

- Una metodología coherente y repetible para "mostrar su trabajo" y garantizar que se puede aplicar de acuerdo con las normas y reglamentos (que cubriremos más en breve)

Hacer esto le ayudará a gestionar un mejor negocio. Le ayudará a afrontar esas incertidumbres, ya que estará mejor informado sobre las medidas a tomar. Si se hace bien, también actuará como un mecanismo de seguro en caso de que algo salga mal y usted sufra una violación de datos relacionados con sus datos personales. El Comisionado de Información (como autoridad supervisora del Reino Unido en la aplicación de las multas del RGPD) tendría en cuenta ese proceso de gestión de riesgos de seguridad de la información al considerar cualquier sanción o acción coercitiva.

Por lo tanto, no sólo es importante la gestión de riesgos, sino que también es crucial una gestión de riesgos conjunta que adopte un enfoque basado en objetivos comerciales para cualquier inversión o acción. Y eso es para cualquier tipo de riesgo, ya sea de calidad, ambiental, de salud o seguridad cibernética y de la información.

Así que alineémonos en estos últimos temas de ciberseguridad y seguridad de la información, luego analicemos más profundamente la metodología y el enfoque de gestión de riesgos para ISO 27001 y la normativa europea. Reglamento General de Protección de Datos (GDPR).

¿Son diferentes la ciberseguridad y la seguridad de la información?

Sí. cibernético es una adición reciente al vocabulario de gestión. De hecho, hace sólo poco más de 30 años que el gusano Morris fue considerado una de las primeras amenazas cibernéticas.

Sin embargo, el revuelo y las consecuencias de una ciberseguridad deficiente continúan creciendo exponencialmente ahora que el mundo es cada vez más digital y electrónico. Los grupos de crimen organizado (OCG, por sus siglas en inglés) serios están mirando más allá del crimen tradicional para explotar esas vulnerabilidades cibernéticas.

con masiva multas por violaciones de datos personales Además, el RGPD también ha elevado el listón de las razones para reforzar toda su infraestructura.

La Ciberseguridad y seguridad de la información comúnmente se considera que son lo mismo, pero no lo son. Sin tener un debate profundamente teórico o académico, la ciberseguridad se trata más típicamente de la protección de la información mantenida electrónicamente. Eso significa que es un subconjunto de una postura de seguridad de la información más amplia, que analiza la protección de la información desde todos los ángulos.

La seguridad de la información también significa la seguridad física (por ejemplo, cerraduras en las puertas), así como por personas (por ejemplo, cuando una persona clave en la organización se va – o se enferma – con todo el conocimiento en su cabeza. ¿Qué medidas se toman para mantener ese activo protegido del uso si se va – o ponerlo a disposición si están de baja por enfermedad).

In ISO 27000, La seguridad de la información se define como: “La preservación de la confidencialidad, integridad y disponibilidad de la información.“Implícitamente esto incluye lo cibernético. Normas Internacionales como ISO 27001 y RGPD También esperamos que considere la seguridad de la información en su sentido más holístico.

Cyber Essentials analiza más específicamente algunas de las áreas de control de alto riesgo que ayudarían a prevenir pérdidas cibernéticas. Cyber Essentials es complementario a ISO 27001 y GDPR. Es una buena base para las empresas más pequeñas que dependen de los servicios digitales.

También se suele suponer que la ciberseguridad tiene que ver con la entrada de amenazas externas; sin embargo, los problemas cibernéticos también pueden ocurrir internamente. Control de acceso, La protección física debe estar disponible para la gestión de amenazas internas y externas.

Algunas personas también ven la seguridad de TI como sinónimo de seguridad de la información, pero en mi opinión, eso es poco probable, sin tener claro el panorama general a continuación y un papel más estratégico y holístico para TI (o cualquier otro acrónimo de departamento de 2 o 3 letras).

Uno de los peligros de pensar "únicamente" en la gestión de riesgos de ciberseguridad es que se deja en manos de las personas con conocimientos de TI. Lo mismo ocurre cuando la seguridad física se deja en manos del departamento de gestión de instalaciones, o cuando los problemas de otras personas (como en el ejemplo anterior sobre salidas o enfermedades) se dejan únicamente en manos del recursos humanos (HORA).

No me malinterpreten, son partes interesadas clave. Sin embargo, sin un enfoque conjunto dirigido por las empresas para la gestión de riesgos de seguridad de la información, existe la posibilidad de implementar soluciones equivocadas. Entonces podría generar más riesgos y costos, especialmente si el personal y cadena de suministro no adopten las políticas y los controles, o los consideren demasiado dolorosos de seguir, con obstáculos múltiples y a veces contradictorios que superar.

Lo que es más importante es aclarar el papel y el alcance de su equipo (de TI) y tener claro qué tan integrados están (o no) en los objetivos comerciales junto con la influencia que tienen en la toma de decisiones.

Lo mismo ocurre con otros departamentos, independientemente del cartel que se encuentre encima de la puerta. A menudo decimos que no se trata de seguridad de la información, se trata de hacer negocios de forma segura; y eso hace que sea responsabilidad de todos. Sin embargo, se necesita un liderazgo y una rendición de cuentas claros para tener la posibilidad de lograr un Certificación ISO 27001.

ISO 27001 es realmente excelente para ayudar a una organización a adoptar un enfoque estructurado, trabajando desde su propósito, problemas, partes interesadas, alcance, información en riesgo, etc. En ese proceso, identificará quién debe participar. Spoiler: ¡será más que solo el equipo de TI y cubrirá más que solo lo cibernético!

Metodología de gestión de riesgos

Artículo 32 del Reglamento General de Protección de Datos de la UE Establece explícitamente que una organización necesita evaluar el riesgo utilizando Confidencialidad, Integridad y Disponibilidad (CIA). Esto también encaja perfectamente con la norma ISO 27001 porque allí también se espera ese enfoque de la CIA. Como tal, puede utilizar un enfoque para el riesgo de seguridad de la información. gestión de todos sus activos de información, no solo datos personales.

-

Confidencialidad: la información no se pone a disposición ni se divulga a personas, entidades o procesos no autorizados.

-

Integridad: salvaguardar la exactitud e integridad de los activos de información

-

Disponibilidad: ser accesible y utilizable a pedido por una entidad autorizada

La CIA de la seguridad de la información sustenta todo lo demás que haces en tu evaluación de riesgos y ayuda a informar los pasos a seguir a partir de entonces. Al comenzar a desarrollar su metodología para riesgo de seguridad de la información gestión, uno de los temas que a menudo se pasa por alto son los conflictos y las prioridades al abordar el riesgo basado en la CIA.

Por ejemplo, ¿qué sucede si se produce una violación de datos (confidencialidad)? ¿Luego desconecta sus servicios o los mantiene activos (problema de disponibilidad)? Si su objetivo es obtener UKAS Certificación ISO 27001 El auditor externo esperará ver cómo aborda los conflictos y los riesgos prioritarios en su documentación. Es un punto de detalle que necesita consideración, pero primero resumamos todas las áreas centrales que querrá documentar (breve pero claramente) en su metodología de riesgo.

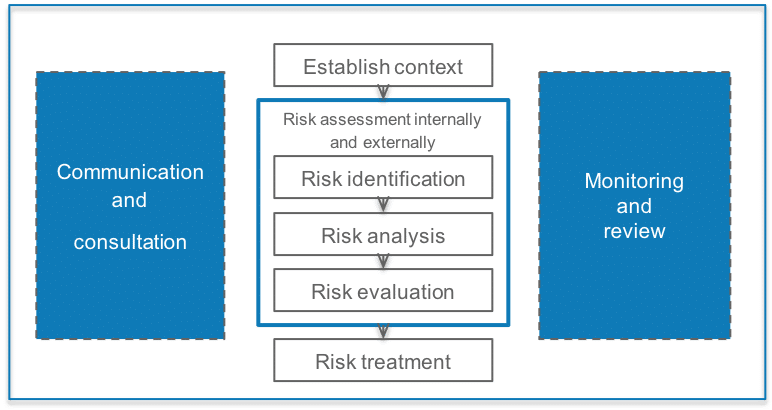

¿Cuáles son los 5 pasos en un proceso de gestión de riesgos?

Supongamos que su objetivo es obtener Certificación ISO 27001, cumpliendo con el RGPD. Elaboraremos nuestra metodología de riesgos de seguridad de la información con eso en mente.

1. Identificación de riesgos

El Primer paso en el proceso de gestión de riesgos es identificar el riesgo. La fuente del riesgo puede provenir de un activo de información, relacionado con una cuestión interna/externa (por ejemplo, asociada a un proceso, el plan de negocios, etc.) o un riesgo relacionado con una parte interesada/parte interesada.

2. Análisis de riesgos

Una vez que conozca los riesgos, debe considerar la probabilidad y el impacto (LI) para poder distinguir entre (digamos) baja probabilidad y bajo impacto, versus los más altos.

3. Evaluación de riesgos

Después de analizar el riesgo, puede priorizar las inversiones donde más se necesitan y realizar revisiones basadas en el posicionamiento de LI. Tienes que documentar lo que significa cada posición para que cualquiera que siga el método pueda aplicarla. Usamos un sistema de cuadrícula de 5 x 5 en nuestra información fácil de seguir. herramienta de gestión de riesgos de seguridad dentro de ISMS.online. (Consejo: también incluye un banco de riesgos con riesgos y tratamientos populares, lo que ahorra una gran cantidad de tiempo).

Los criterios incluyen un rango de probabilidad que va desde muy baja hasta muy alta. Tiene una explicación de lo que eso significa, por ejemplo, muy bajo no tiene antecedentes de ocurrencia y se necesitarían habilidades especializadas y una gran inversión para que ocurra. Los criterios de impacto van desde muy bajos con consecuencias y costos insignificantes, hasta muy altos, lo que supone la muerte casi segura de la empresa. Te dan la imagen. No es difícil, sólo necesita claridad y documentación; de lo contrario, mi 3×4 podría ser diferente al tuyo y terminaríamos donde empezamos, en la parte superior de la página.

4. Tratamiento de riesgos

El tratamiento del riesgo, que también se conoce como "planificación de la respuesta al riesgo", debe incluir la evidencia detrás del tratamiento del riesgo.

En lenguaje sencillo 'tratamiento de riesgos' puede ser un trabajo que usted está haciendo internamente para controlar y tolerar el riesgo, o podría significar pasos que está tomando para transferir el riesgo (por ejemplo, a un proveedor), o podría ser terminar un riesgo por completo.

ISO 27001 también es excelente aquí porque la norma también le brinda una Anexo Un conjunto de objetivos de control a considerar en ese tratamiento, que formará la columna vertebral de su Declaración de aplicabilidad. Los controles del Anexo A también le brindan la oportunidad de mirar "de abajo hacia arriba" y ver si desencadenan riesgos en los que quizás no haya pensado antes.

5. Monitorear y revisar el riesgo

La primera parte de la etapa de seguimiento y revisión del proceso de gestión de riesgos es describir sus procesos de seguimiento y revisión. Esto se puede dividir en las siguientes áreas:

-Compromiso y sensibilización del personal.

Involucre al personal adecuado en el proceso con regularidad y tenga un foro para dar y recibir comentarios.

Debe tener un propietario para cada riesgo, por lo que podría intentar delegarlo en la primera línea según el modelo ampliamente reconocido de "tres líneas de defensa".

– Revisiones de gestión

Las revisiones de riesgos son una parte estándar de la agenda 9.3 y usted podría decidir tener propietarios de riesgos en este nivel, delegando el trabajo operativo a la línea 1 pero conservando la propiedad.

tú revisiones de gestión tienen que ser al menos anuales (alentamos que sean mucho más regulares), pero es posible que no sean lo suficientemente largos como para profundizar en cada riesgo y cubrir también todo lo demás en esa agenda. Como tal, también recomendamos un proceso en el que al propietario del riesgo se le asigna la tarea de revisar la revisión en función de su posición en la red, por ejemplo, revisión mensual para un riesgo de muy alta probabilidad y muy alto impacto, mientras que anualmente está bien para revisar un riesgo de muy baja probabilidad y muy bajo impacto. riesgo. Luego le muestra a su auditor que esas revisiones de riesgos son pragmáticas, basadas en el impacto y la probabilidad, lo que a él le gusta.

– Mejoramiento

Auditorías internas y el uso de los otros mecanismos de la cláusula 10 en torno a la mejora también puede asociarse muy bien con el proceso de revisión de riesgos más estratégico.

Requisitos de gestión de riesgos de ISO 27001:2013/17

Hay 2 requisitos principales donde se expresa la gestión de riesgos: Cláusula 6 Planificación y Cláusula 8 Operación.

La cláusula 8 trata simplemente de implementar y operar lo que describió para 6.1, así que concentrémonos en 6.1 aquí sabiendo que debe vivirlo y respirarlo en la práctica (8) para tener la posibilidad de administrar bien el negocio y obtener la certificación.

Cláusula 6.1: Acciones para abordar riesgos y oportunidades

Recordemos también que este proceso debe estar dirigido por objetivos comerciales (es decir, establecer el contexto arriba), por lo que debe demostrar que el sistema de gestión de seguridad de la información puede:

- lograr los resultados previstos

- prevenir o reducir los efectos no deseados

- a lograr mejora continua

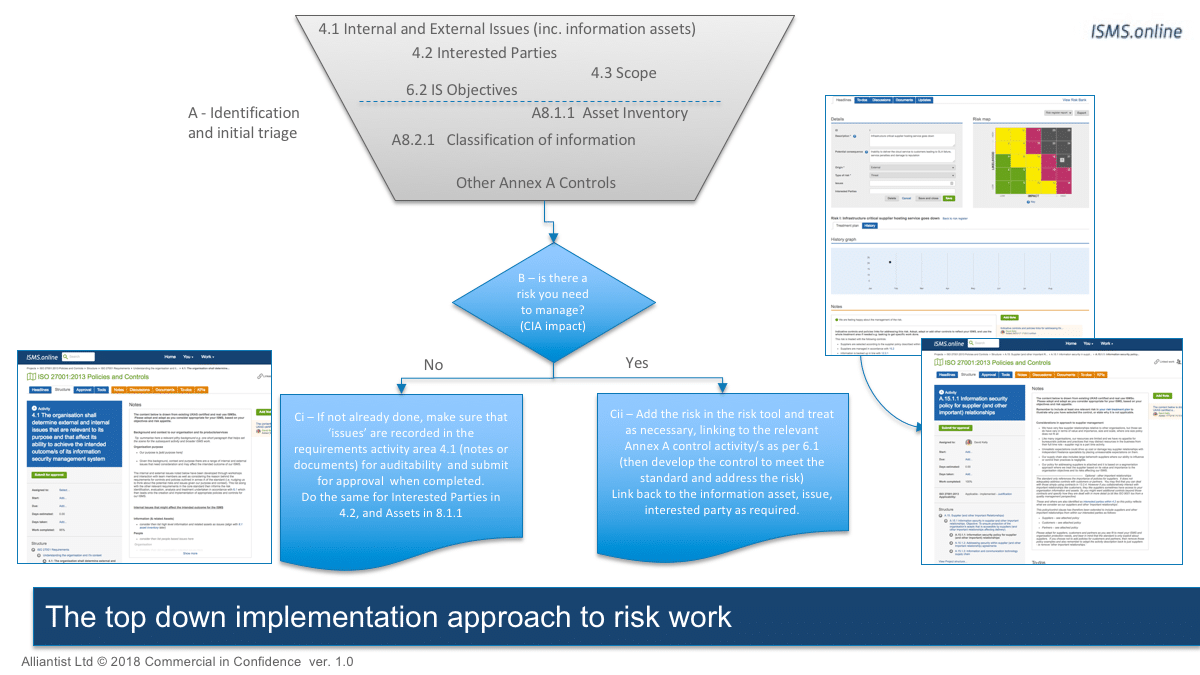

Si está adoptando un enfoque de arriba hacia abajo, anteriormente en los requisitos ISO habrá considerado el contexto y el propósito de su organización con los problemas que enfrenta (4.1), las partes interesadas (4.2), el alcance (4.3), los activos de información, etc. , que se ilustra en la imagen a continuación (este es un extracto de nuestro Entrenador virtual ISO 27001 programa dentro SGSI.online. Este es el enfoque más lógico a seguir).

La organización tiene que planificar cómo abordar los riesgos, amenazas y oportunidades. ISO 27001 también está muy interesado en:

- Cómo se integran los riesgos en el contexto más amplio sistema de gestión de seguridad de la información

- Cómo se toman las acciones y evaluación de la efectividad de las acciones tomadas en el camino

Al igual que en el ejemplo anterior sobre la priorización de riesgos y los conflictos, también hay un poco más de detalles. 6.1 también incluye la necesidad de documentar los criterios de aceptación de riesgos para realizar evaluaciones de riesgos y cómo todos ellos producen resultados consistentes, válidos y comparables en torno a la CIA de los activos de información dentro del alcance.

Un auditor externo esperará ver una metodología que explique bien todas estas cosas y tendrá mayor confianza al ver con qué facilidad opera el SGSI de manera conjunta. ¡Es algo hermoso cuando sus activos de información se vinculan bien con los riesgos y ellos, a su vez, se conectan con las políticas y controles que se utilizan para abordarlos!

Si le gusta investigar esta área (y tiene mucho tiempo y dinero), también puede comprar estándares para ISO 27005 e ISO 31000 para profundizar realmente en estos temas... por otra parte...

Hagas lo que hagas, asegúrate de que sea práctico y viable de acuerdo con tus objetivos comerciales.

No abrumes los recursos que lo administrarán (especialmente si tienen otro trabajo diario), ya que no se realizará y estarás en problemas.

No sirve de nada idear un método de simulación Monte Carlo muy sofisticado y algoritmos complejos para calcular el riesgo y desempeñar un papel de tiempo completo si no lo necesita. Del mismo modo, es poco probable que simplemente incluir algunos riesgos en un documento sin un método de análisis, acción y monitoreo satisfaga su necesidad de toma de decisiones comerciales y no será compatible con un auditor externo durante la certificación.

Para darle vida a todo esto, probablemente explicarás la metodología con texto e imágenes simples. Luego, para gestionar realmente el riesgo de seguridad de la información de forma operativa, también necesitará una herramienta para realizar el trabajo.

¿Debería crear su propia herramienta de gestión de riesgos de seguridad de la información?

Cualquier persona competente con hojas de cálculo tiene la capacidad de crear su propio registro de riesgos y es una opción popular, especialmente para organizaciones que son nuevas en ISO 27001 o que no pueden permitirse (o realmente no necesitan) algunas de las herramientas de riesgo independientes de peso pesado del mercado. mercado.

Desafíos con ambos enfoques

Las hojas de cálculo y los documentos incluyen:

- Se percibe como gratuito y, si bien el tiempo que lleva construir inicialmente una herramienta es relativamente rápido, administrarla con el tiempo es cada vez más doloroso a medida que el SGSI madura.

- La vinculación con los activos de información y los controles/políticas en uso es torpe y, en el mejor de los casos, apunta a otros sistemas y, en el peor, no evidencia nada.

- No es fácil documentar el trabajo realizado en torno al riesgo con su movimiento a lo largo del tiempo para ver que las inversiones están funcionando (especialmente en un campo de Excel).

- No es posible configurar tareas y revisiones/recordatorios, por lo que significa programar otro trabajo en otro lugar.

- El control de versiones es un trabajo duro y no es fácil ver rápidamente el historial anterior. Es una pesadilla si diferentes partes interesadas también mantienen múltiples versiones localmente.

- Se complica con muchos riesgos y la visualización no siempre es fácil para llegar a la señal del ruido.

- Bueno para la persona que lo construyó, pero no siempre es fácil de construir o usar para otros.

Las soluciones expertas en gestión de riesgos independientes incluyen:

- Puede ser costoso adquirirlo y necesita mucha personalización o consultoría antes de su uso.

- Puede requerir mucha capacitación: alimentar a una bestia y, a veces, perder el sentido de la gestión de riesgos para profesionales ocupados que no son gestores de riesgos a tiempo completo.

- No siempre se vincule con el SGSI más amplio, lo que significa reelaboración o uso de múltiples sistemas; en el peor de los casos, el resultado es que la herramienta independiente entre en conflicto con otros sistemas que haya adquirido, no necesariamente en el momento de la compra, sino a medida que los proveedores de aplicaciones agregan o cambian. características

Estos pensamientos se basan en nuestras propias experiencias y en los clientes con los que trabajamos en los primeros días de la construcción. SGSI.online como un SGSI todo en un solo lugar. También cubrimos las 10 características detrás de un SGSI como parte de nuestro documento técnico del plan de negocios, por lo que si desea obtener más información sobre cómo invertir en una herramienta, descárguelo. esta página.

Si crear software de seguridad no es su competencia principal y se toma en serio la gestión de riesgos de seguridad de la información sin tener que gastar mucho dinero para lograrlo, reserve una demostración para SGSI.online ahora. Es fantástico si quieres algo listo para usar, todo en un solo lugar, listo para adoptar y que te ayude a acelerar el proceso. ISO 27001 y riesgo RGPD cumplimiento de la gestión.