¿Por qué necesitas ISO 27001?

La certificación ISO 27001:2022 garantiza a los clientes, socios y otras partes interesadas que la infraestructura de seguridad de la información de su empresa cumple con sus expectativas.

ISO 27001 es un sistema de gestión de seguridad de la información (SGSI) marco de mejores prácticas reconocido internacionalmente y uno de los estándares de gestión de seguridad de la información más populares en todo el mundo.

El coste de no contar con un sistema de gestión de seguridad de la información eficaz puede ser elevado, tanto desde el punto de vista financiero como reputacional. El Estándar es un componente crítico en el proceso de gestión de riesgos de seguridad de la información de cualquier organización y se ha convertido en una parte esencial de los programas de gobierno, riesgo y cumplimiento (GRC) de TI de muchas organizaciones.

Los beneficios de ISO 27001

1) ISO 27001 le ayudará a reducir los riesgos de privacidad y seguridad de la información

Los riesgos de seguridad de la información aumentan constantemente. Nuevas filtraciones de datos aparecen en los titulares todos los días. Por eso, cada vez más organizaciones se dan cuenta de que una mala seguridad de la información puede resultar costosa, ya sea que conduzca a violaciones de su propia información confidencial o de la de sus clientes.

Es por eso que muchas organizaciones están creando su propio sistema de gestión de seguridad de la información o SGSI con certificación ISO 27001.

Un SGSI eficaz le ayudará a cumplir todos sus objetivos de seguridad de la información y a ofrecer otros beneficios.

Y cualquier escala y tipo de organización, desde agencias gubernamentales hasta empresas comerciales, puede utilizar ISO 27001 para crear un SGSI.

Varios de los requisitos de ISO 27001 también cumplen con los del RGPD y la Ley de Protección de Datos, y con las obligaciones legales y reglamentarias, lo que brinda una seguridad de la información mucho mayor en general. La implementación de ISO 27001 demostrará a las autoridades reguladoras que su organización se toma en serio la seguridad de la información que posee y, una vez identificados los riesgos, hace todo lo razonablemente posible para abordarlos.

Su proceso de gestión de riesgos será sólido y fácil de demostrar. Y también es una excelente puerta de entrada a otros estándares de sistemas de gestión ISO.

2) ISO 27001 significa ahorrar tiempo y dinero

¿Por qué gastar mucho dinero resolviendo un problema (por ejemplo, pérdida de información del cliente, evaluaciones de riesgos, gestión de la continuidad del negocio) en una crisis cuando cuesta una fracción prepararse por adelantado? Con un sistema de gestión de seguridad de la información certificado ISO 27001, tendrá listos todos sus planes y sistemas de gestión de incidentes de seguridad de la información. Es la forma más rentable de proteger/mantener seguros sus activos de información.

Basará sus planes de gestión de riesgos en una evaluación de riesgos sólida y exhaustiva. Las auditorías internas continuas garantizarán que su SGSI enfrente la amenaza en constante evolución del crimen digital con nuevas técnicas de seguridad y controles de seguridad de la información. Y con nuestra ayuda, puede medir el ROI de su inversión en gestión de riesgos de seguridad de la información.

También reducirá sus costos de ventas. Los clientes buscan cada vez más garantías de las capacidades de gestión de seguridad de la información y protección de datos de sus relaciones con los proveedores. Su departamento de ventas probablemente dará testimonio de la cantidad y duración de las "solicitudes de información" con las que tiene que lidiar regularmente como parte del proceso de ventas y de cómo éstas aumentan constantemente. Tener la certificación ISO 27001 minimizará los detalles que necesita proporcionar, simplificando y acelerando su proceso de ventas.

3) ISO 27001 aumenta la reputación y genera confianza en la organización

Ya es bastante malo que sus sistemas de información sean pirateados y que los datos de sus clientes queden expuestos y explotados. Lo peor es cuando empiezan a difundirse noticias de ese tipo de infracción. Puede dañar gravemente su reputación y, con ella, sus resultados. Con un SGSI ISO 27001, habrá realizado una evaluación de riesgos sólida y creado un plan de tratamiento de riesgos exhaustivo y práctico. De este modo, estará mejor posicionado para identificar y prevenir riesgos de infracción antes de que ocurran.

Como muchas cosas en los negocios, la confianza es esencial. Pero demostrar que un organismo de certificación acreditado ha auditado de forma independiente sus sistemas de gestión de seguridad de la información (SGSI) solidifica esa confianza. Sus clientes verán rápida y fácilmente que se basa en principios de ingeniería de sistemas específicos. No necesitarán confiar la seguridad de sus operaciones porque podrá demostrar que ha cumplido con los estándares pertinentes del sistema de gestión ISO.

Y gestionar la seguridad de la información con ISO 27001 es algo más que simplemente proteger su tecnología de la información y minimizar las filtraciones de datos.

El estándar puede ayudarle a:

- Proteja todo, desde la propiedad intelectual de su organización hasta su información financiera confidencial.

- Implemente políticas definidas de seguridad de la información para ayudarlo a administrar los procesos, incluida su política de control de acceso, seguridad de las comunicaciones, adquisición de sistemas, aspectos de seguridad de la información de la planificación de la continuidad del negocio y muchos otros.

- Asegúrese de que la gestión de incidentes de seguridad de la información esté cuidadosamente planificada y sea demostrablemente eficaz cuando se produzca un compromiso.

- Realizar las actividades de evaluación y gestión de riesgos de seguridad de la información de forma clara, práctica y transparente.

- Asegúrese de que las partes interesadas clave y otros terceros conozcan, estén de acuerdo y, cuando sea necesario, cumplan plenamente con sus medidas de seguridad de la información.

- Cumplir con las regulaciones industriales específicas o los procedimientos operativos establecidos por los organismos reguladores pertinentes.

- Proteja los datos personales de sus empleados y clientes.

Consigue tu guía para

Éxito de ISO 27001

Todo lo que necesita saber para lograr la norma ISO 27001 por primera vez

Obtén tu guía gratisRequisitos y controles de ISO 27001:2022

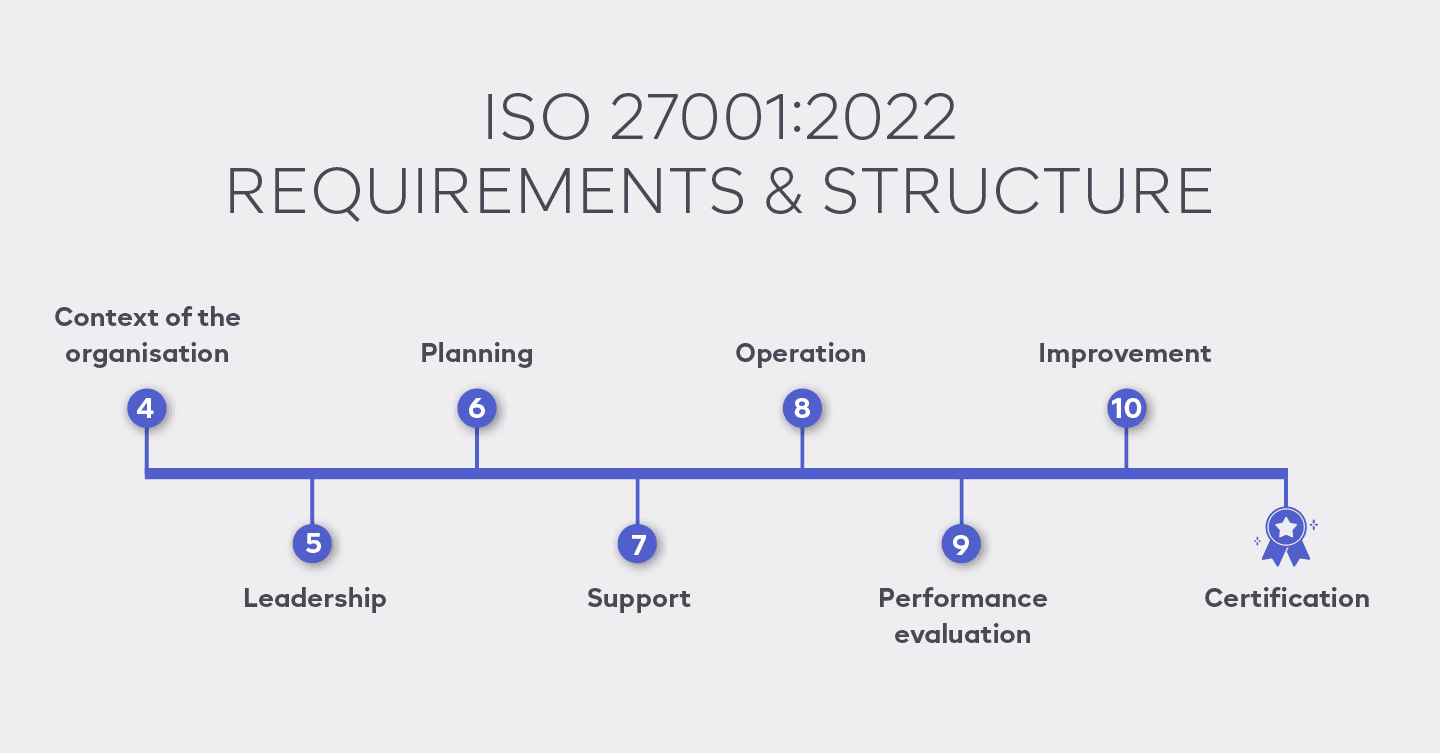

Dentro de la norma ISO 27001 se definen diez requisitos, que incluyen pautas de seguridad de la información, requisitos destinados a proteger los activos de datos de una organización contra pérdidas o acceso no autorizado y medios reconocidos para demostrar su compromiso con la gestión de la seguridad de la información a través de la certificación.

El requisito 6.1.3 (Tratamiento de riesgos de seguridad de la información) define el Anexo A, especificando los controles derivados de la norma ISO 27002:2022.

ISO 27001 también incluye un proceso de evaluación de riesgos, estructura organizacional, clasificación de la información, mecanismos de control de acceso, salvaguardias físicas y técnicas, políticas de seguridad de la información, procedimientos, pautas de monitoreo y presentación de informes.

Anexo (S)L

El “Anexo L” define los requisitos y características centrales de un sistema de gestión genérico. Éste es un punto crítico. El sistema de gestión de su empresa va más allá de la seguridad de la información.

Si bien el enfoque de ISO 27001 es la seguridad de la información, el estándar se integra con otros estándares ISO basados en el Anexo L de ISO, lo que le permite introducir estos estándares para desarrollar más y mejorar su sistema de gestión general más adelante. Incluyen ISO 9001 para gestión de calidad, ISO 22301 para gestión de continuidad del negocio, ISO 227701 para protección de la privacidad y hasta otras 50 normas ISO.

Si bien no estamos sugiriendo que observe estos estándares por ahora, la cuestión es que es posible. Tiene una 'ruta de actualización' dentro de ISO e ISMS.online (Sistema de gestión integrado) que no requerirá reinventar la rueda al pasar a otro nivel.

ISO 27001:2013 e ISO 27001:2022: ¿cuál es la diferencia?

En términos prácticos, muy poco ha cambiado entre los estándares de seguridad de la información ISO 2013 de 2022 y 27001, excepto por puntos cosméticos menores y requisitos adicionales (9.3.1, 9.3.2, 9.3.3) y controles revisados del Anexo A vinculados a ISO 27002:2022. .

Transición al nuevo estándar

Las organizaciones que ya obtuvieron la certificación ISO 27001 deben realizar la transición a la nueva versión antes del 31 de octubre de 2025. Esta transición les requerirá revisar y actualizar su SGSI actual para cumplir con los nuevos requisitos.

Descripción general de los cambios introducidos en ISO 27001:2022

ISO 27001: 2022 trae consigo varias mejoras y requisitos de redacción adicionales. Estos cambios garantizan que el estándar siga siendo aplicable y actualizado con las últimas mejores prácticas de seguridad.

La nueva versión del Estándar requiere que las organizaciones se aseguren de que sus sistemas de gestión cumplan con los requisitos actualizados y revisen cualquier cambio en la redacción del Estándar para asegurarse de que comprenden las implicaciones para sus sistemas de gestión de seguridad. Esto incluye cambios en el lenguaje utilizado, ajustes en la estructura y contenido, y la adición de nuevas cláusulas.

Reestructuración de Controles del Anexo A en ISO 27001 2022

Tras la publicación de ISO 27002:2022 el 15 de febrero de 2022, ISO 27001:2022 ha alineado sus controles del Anexo A.

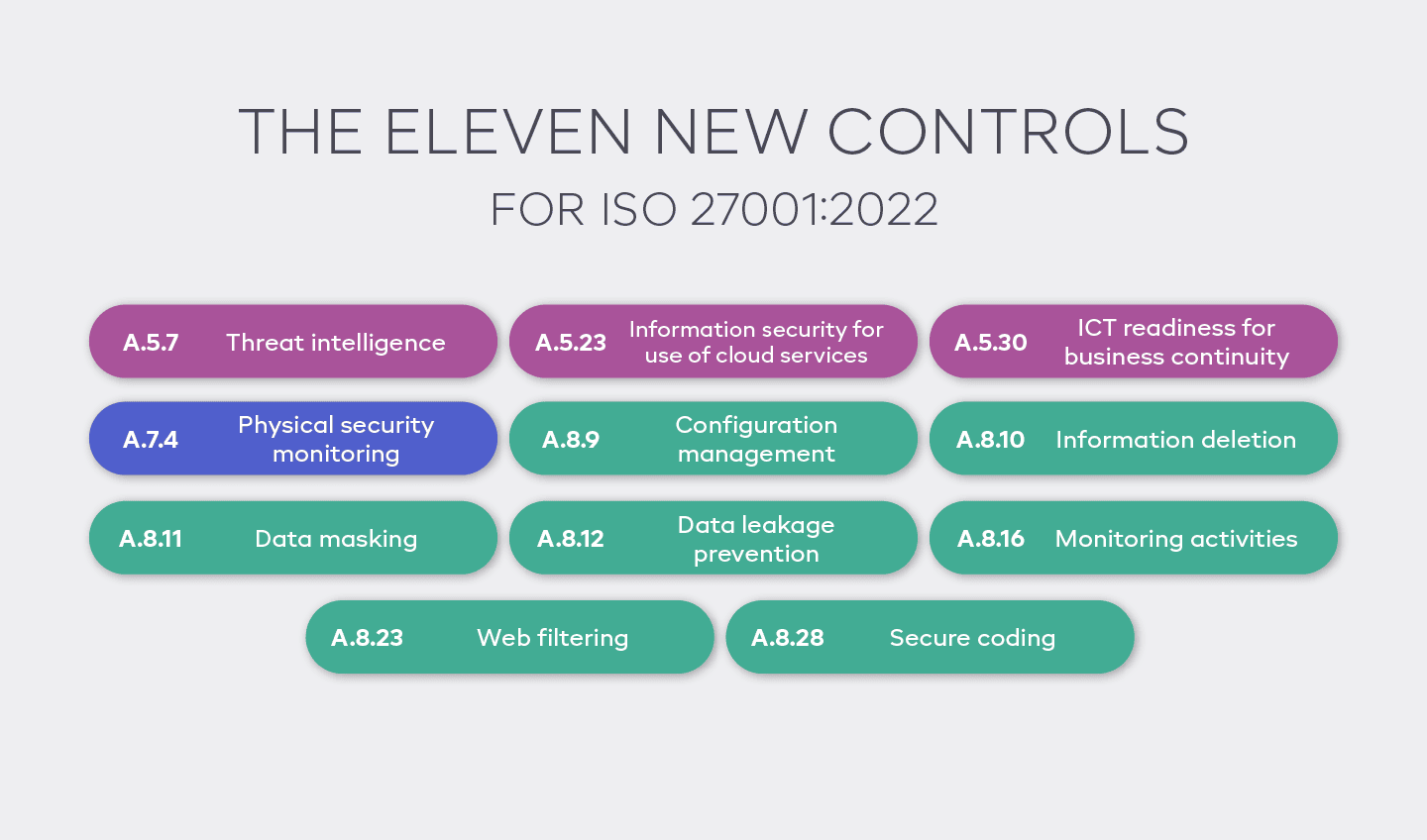

La nueva versión de la Norma se basa en un conjunto condensado de 93 controles del Anexo A, incluidos 11 controles nuevos. Se fusionaron un total de 24 controles de dos, tres o más controles de seguridad de la versión 2013, y se revisaron 58 controles de la norma ISO 27002:2013 para alinearlos con el entorno actual de seguridad cibernética y seguridad de la información.

Las organizaciones deben garantizar que su sistema de gestión de seguridad de la información cumpla con los nuevos requisitos y que sus controles existentes estén actualizados.

Para ayudar con esto, ISO 27002:2022 ha realizado cambios en la redacción de algunos de los controles existentes y ha agregado requisitos adicionales para otros. Además, el Estándar ahora requiere que las organizaciones evalúen el desempeño de su sistema de gestión de seguridad de la información y la efectividad de los controles.

Categorías y atributos de control

Los controles del Anexo A ahora se han agrupado en categorías de grupo:

Organizacionales:

Personas

Físico

Tecnológico

A cada control se le ha asignado adicionalmente una taxonomía de atribución. Cada control ahora tiene una tabla con un conjunto de atributos sugeridos y el Anexo A de ISO 27002:2022 proporciona un conjunto de asociaciones recomendadas.

Estos le permiten alinear rápidamente su selección de controles con el lenguaje común de la industria y los estándares internacionales. El uso de atributos respalda el trabajo que muchas empresas ya realizan dentro de su evaluación de riesgos y Declaración de Aplicabilidad (SOA).

Por ejemplo, se pueden distinguir conceptos de ciberseguridad similares a los controles NIST y CIS y reconocer las capacidades operativas relacionadas con otros estándares.

11 Nuevos controles del Anexo A

Los 11 nuevos controles se centran en servicios en la nube, preparación de las TIC para la continuidad del negocio, inteligencia sobre amenazas, monitoreo de seguridad física, enmascaramiento de datos, eliminación de información, prevención de fuga de datos, actividades de monitoreo, filtrado web y codificación segura.

Nuevo enfoque en los procesos de tratamiento de riesgos

ISO 27001 2022 ha puesto un mayor énfasis en los procesos de tratamiento de riesgos y el uso de controles del Anexo A. El Estándar actualizado ahora requiere que las organizaciones consideren las cuatro opciones para tratar los riesgos: modificación, retención, evitación y compartir. Se han agregado dos opciones adicionales para tratar las oportunidades: mejora y explotación. El Estándar también describe la necesidad de que las organizaciones consideren compartir riesgos y aceptarlas al manejar oportunidades.

Ahora las organizaciones deben considerar las consecuencias y la probabilidad de los riesgos de seguridad de la información y las posibles recompensas de las oportunidades al evaluar el riesgo. La Norma Internacional también alienta a las organizaciones a asumir riesgos si las recompensas potenciales son más significativas que las pérdidas potenciales.

En general, el nuevo enfoque en los procesos de tratamiento de riesgos en ISO 27001 2022 proporciona a las organizaciones una mayor comprensión de la evaluación y el tratamiento de riesgos para minimizar el potencial de daño.

Evaluación de Terceros

Las organizaciones deben garantizar que los terceros puedan proporcionar medidas adecuadas de gestión de riesgos, incluidas, entre otras, la seguridad, la privacidad, el cumplimiento y la disponibilidad. Los terceros deben conocer las políticas, procedimientos y estándares de la organización y cumplirlos.

Las organizaciones deben realizar revisiones y auditorías periódicas para garantizar el cumplimiento de las políticas de seguridad por parte de terceros. También deben contar con un proceso para informar y responder a incidentes de seguridad resultantes de actividades de terceros.

Las organizaciones deben garantizar que todos los datos y activos de información bajo su control se devuelvan o eliminen de forma segura al rescindir contratos o relaciones con terceros.

Investigación y registro de registros de incidentes

ISO 27001 2022 establece requisitos específicos para registrar, investigar y registrar incidentes. Esto incluye organizaciones que necesitan un proceso para registrar incidentes de seguridad y un procedimiento para investigar y documentar los resultados de la investigación. Es importante que las organizaciones tengan una política clara para registrar e investigar incidentes, así como un proceso para registrar los resultados de la investigación.

La política también debe cubrir el manejo de pruebas, la escalada de incidentes y la comunicación del incidente a las partes interesadas relevantes. La política también debe garantizar que la organización pueda cuantificar y monitorear los tipos, volúmenes y costos de incidentes e identificar cualquier incidente grave o recurrente y sus causas.

Esto permitirá a la organización actualizar su evaluación de riesgos e implementar controles adicionales para reducir la probabilidad o las consecuencias de futuros incidentes similares.

Requisitos de relaciones con proveedores

ISO 27001:2022 ha introducido nuevos requisitos para garantizar que las organizaciones tengan un programa sólido de gestión de proveedores y terceros. Esto incluye identificar y analizar a todos los terceros que puedan afectar la seguridad de los datos y servicios de los clientes y realizar una evaluación de riesgos para cada proveedor. El acuerdo entre el proveedor y el prestador de servicios también debe establecer la relación entre ellos, y se deben realizar controles y revisiones periódicas para evaluar el cumplimiento.

Las organizaciones también deben garantizar que los controles de seguridad de los proveedores se mantengan y actualicen periódicamente y que los niveles y la experiencia del servicio al cliente no se vean afectados negativamente. Además, los datos personales deben procesarse según las normas de privacidad de datos y se debe realizar una auditoría de los sistemas, procesos y controles del proveedor. Al implementar estos procedimientos de gestión de proveedores, las organizaciones pueden asegurarse de cumplir con la norma ISO 27001:2022.

Aclaración de los requisitos de control para procesos y productos proporcionados externamente

Las organizaciones deben garantizar que los servicios, productos y procesos externos se gestionen y controlen adecuadamente. La versión 2022 de ISO 27001 aclara los requisitos para procesos y productos proporcionados externamente.

Las organizaciones deben establecer acuerdos documentados con proveedores externos y garantizar que estos acuerdos sean monitoreados y revisados periódicamente. Además, las organizaciones deben tener un plan para responder a cualquier información inexacta o incompleta proporcionada por servicios o productos externos y un procedimiento para manejar cualquier vulnerabilidad identificada en los servicios o productos ofrecidos externamente.

Las organizaciones también deben garantizar que los riesgos asociados se gestionen adecuadamente y que el control de los procesos y productos proporcionados externamente incluya medidas adecuadas para garantizar la seguridad y la gestión de cambios en documentos, acuerdos y procedimientos.

Procedimientos de Gestión de Proveedores

ISO 27001 2022 introduce varios cambios en la forma en que las organizaciones gestionan sus relaciones con los proveedores. El Estándar revisado requiere que las organizaciones desarrollen una política y procedimientos formales de gestión de proveedores, segmenten su cadena de suministro en categorías basadas en el valor y el riesgo de la relación y desarrollen relaciones de trabajo estrechas con proveedores de alto valor:

Las organizaciones también deben adoptar un enfoque basado en el riesgo para la selección y gestión de proveedores y envolver la política de seguridad de la información para los proveedores en un marco de relaciones más amplio. ISO 27001 2022 hace hincapié en la gestión de proveedores de TIC que puedan necesitar algo adicional en lugar del enfoque estándar.

Las organizaciones deben garantizar que el personal de los proveedores esté capacitado, sea consciente de la seguridad y esté capacitado sobre las políticas de la organización. También se deben mantener registros de la gestión de proveedores, incluidos contratos, contactos, incidentes, actividad de relaciones y gestión de riesgos. Todo esto debe hacerse para garantizar que se mantenga un nivel acordado de seguridad de la información y prestación de servicios de acuerdo con los acuerdos con los proveedores.

Concienciación sobre ciberseguridad de los empleados

Las organizaciones deben tomar medidas para garantizar que los empleados sean conscientes de sus responsabilidades en materia de ciberseguridad.

Las empresas deberían centrarse en prevenir errores humanos capacitando al personal para que comprenda la importancia de la ciberseguridad. Las empresas también deberían invertir en programas adecuados de formación en ciberseguridad y desarrollar políticas y procedimientos claros que detallen lo que se espera de los empleados.

Además, las empresas deberían incorporar la ciberseguridad en las operaciones diarias y establecer una cultura de ciberseguridad en la que el personal se sienta cómodo y capacitado para plantear cuestiones de ciberseguridad. Al tomar estas medidas, las organizaciones pueden asegurarse de que sus empleados conozcan sus responsabilidades y estén mejor preparados para proteger sus datos y redes de las amenazas cibernéticas.

Establecimiento de controles para la seguridad de los recursos humanos en ISO 27001:2022

ISO 27001 2022 ha introducido varios controles nuevos y perfeccionados para la seguridad de los recursos humanos. Esto incluye la necesidad de establecer directrices claras para la selección de personal, términos y condiciones de empleo, concientización sobre la seguridad de la información, educación y capacitación, y procesos disciplinarios. También requiere que las organizaciones tengan una política sobre el uso de controles criptográficos y un proceso formal de inicio, salida y traslado.

Estos controles son esenciales para proteger los intereses de la organización, ya que ayudan a garantizar que todo el personal tiene la habilitación de seguridad necesaria y es consciente de sus responsabilidades. Además, ayudan a garantizar que la información confidencial esté protegida del acceso no autorizado y que cualquier evento de seguridad de la información se informe y se trate adecuadamente. La implementación de estos controles de seguridad de la información es esencial para cualquier organización que busque la certificación de un organismo de certificación acreditado.

Comprender los requisitos de las partes interesadas

ISO 27001:2022 tiene un enfoque específico en comprender las necesidades y expectativas de las partes interesadas. Las partes interesadas son partes interesadas, como empleados, accionistas, agencias gubernamentales, clientes, medios, proveedores y socios interesados en la seguridad de la información y la continuidad del negocio de la organización. Identificar a estas partes interesadas y sus requisitos es esencial para desarrollar un SGSI o BCMS eficaz.

Se debe redactar un procedimiento para definir claramente quién es responsable de identificar a todas las partes interesadas y sus requisitos e intereses legales, regulatorios, contractuales y de otro tipo, así como quién es responsable de actualizar esta información y con qué frecuencia debe hacerse. Una vez identificados los requisitos, es esencial asignar la responsabilidad de cumplirlos.

Cómo abordar los cambios entre ISO 27001:2013 e ISO 27001:2022

Hemos incorporado los requisitos ISO 27001 actualizados y los controles ISO 27002 al SGSI. en línea, respondiendo a la orientación y creando herramientas para ayudarle. Le ayudarán a acelerar la implementación de ISO 27001 y reducir el tiempo de gestión continua de su sistema de gestión de seguridad de la información.

Reserve una demostración de la plataforma¿Por dónde empiezo con la certificación ISO 27001?

Lograr la certificación ISO 27001 puede ser complejo y abrumador, pero nuestro software ISMS.online cambia todo eso. Ahora dispone de marcos, herramientas y contenido de seguridad de la información preconfigurados para ayudarle a alcanzar el éxito en ISO 27001 de forma rápida y sencilla.

Imagínese también si tuviera una mano amiga que lo guiara a través de cada paso de la norma ISO 27001, sin la necesidad de costosos honorarios de consultoría. Nuestro paquete de Entrenador Virtual ISO 27001 hace precisamente eso.

Encontrará vídeos útiles de aquellos que "viven" la norma ISO 27001, junto con un especialista en seguridad de la información, así como muchos consejos y sugerencias para tener éxito.

Todo entregado justo donde más lo necesita, dentro de la plataforma ISMS.online, que le permite trabajar donde y cuando quiera, a su propio ritmo, para lograr sus objetivos.

Obtenga una ventaja inicial del 81%

Hemos hecho el trabajo duro por usted, brindándole una ventaja inicial del 81 % desde el momento en que inicia sesión.

Todo lo que tienes que hacer es completar los espacios en blanco.

¿Cómo logro la ISO 27001?

Los requisitos básicos del estándar de seguridad de la información se abordan en las cláusulas 4.1 a 10.2, y los controles del Anexo A que usted puede optar por implementar, sujeto a su evaluación de riesgos, plan de tratamiento de riesgos y trabajo, se tratan en A.5.1 y 5.31 a 5.36 y A. 8.8 (que se encuentra al final de esta página).

Si desea alcanzar la ISO 27001, se espera que cumpla con todos los requisitos básicos de la ISO 27001. Uno de los requisitos básicos fundamentales (6.1) es identificar, valorar, evaluar y tratar los riesgos de seguridad de la información. A partir de ese proceso de evaluación y gestión de riesgos, el SGSI ayudará a determinar cuáles de los objetivos de control de referencia del Anexo A de ISO 27001 (controles de seguridad de la información) pueden necesitar aplicarse para gestionar esos riesgos orientados a la seguridad de la información.

Es posible que algunas organizaciones no lleven su sistema de gestión de seguridad de la información a la certificación, pero se alineen con la norma ISO 27001. Esto podría estar bien para hacer frente a las presiones internas, pero ofrece menos valor a las partes interesadas clave externas, que buscan cada vez más las garantías que ofrece una certificación ISO 27001 independiente de UKAS (u organismo de certificación acreditado similar).

Certificación ISO 27001

Para las organizaciones que buscan demostrar su compromiso con la seguridad de la información, la certificación de un organismo acreditado es el camino a seguir. El proceso de búsqueda de la certificación requiere una revisión exhaustiva del SGSI de la organización y su capacidad para cumplir con los requisitos de la norma ISO 27001:2022.

Un auditor externo acreditado debe llevar a cabo el proceso de certificación, quien revisará el SGSI de la organización y evaluará su cumplimiento con el Estándar. El auditor también proporcionará recomendaciones para mejoras y garantizará que la organización pueda cumplir con los nuevos requisitos de la Norma.

Una vez finalizado el proceso de certificación, la organización recibirá un certificado oficial del organismo acreditado.

Preguntas Frecuentes

¿Por qué elegir ISMS.online para ISO 27001?

Seleccionar ISMS.online para su implementación ISO 27001 ofrece numerosas ventajas para las organizaciones que buscan la certificación y mantienen un Sistema de Gestión de Seguridad de la Información (SGSI) sólido. Estas son las razones clave por las que debería elegir ISMS.online:

- Entorno SGSI en línea todo en uno: proporcionamos una plataforma en línea simple y segura que agiliza la gestión de su SGSI, haciéndola más fácil, rápida y eficiente.

- Políticas y controles ISO 27001 precargados: nuestra plataforma cuenta con contenido, herramientas y marcos de seguridad de la información preconfigurados, lo que le permitirá comenzar con el 81 % de su documentación SGSI ya completada. Esto reduce significativamente el tiempo y el esfuerzo necesarios para lograr el cumplimiento.

- Virtual Coach: nuestro paquete Virtual Coach opcional ofrece orientación, sugerencias y consejos específicos para el contexto ISO 27001 para lograr el éxito, eliminando la necesidad de costosos honorarios de consultoría. Esto le permite trabajar a su propio ritmo y alcanzar sus objetivos de certificación.

- Gestión integrada de la cadena de suministro: ISMS.online incluye herramientas para gestionar su cadena de suministro, garantizando la seguridad de la información de extremo a extremo y fortaleciendo las relaciones con los proveedores.

- Compatibilidad con múltiples estándares: nuestra plataforma admite más de 50 de los estándares más buscados, como ISO 27001, ISO 27701, GDPR, NIST y SOC 2. Esto convierte a ISMS.online en una solución integral para organizaciones que buscan lograr y mantener el cumplimiento. con múltiples estándares.

¿Qué es un Sistema de Gestión de Seguridad de la Información?

Un Sistema de Gestión de Seguridad de la Información (SGSI) es un conjunto integral de políticas y procedimientos que garantiza, gestiona, controla y mejora continuamente la seguridad de la información dentro de una organización.

En ISMS.online, proporcionamos un marco SGSI sólido para profesionales de la seguridad de la información como usted, con el objetivo de salvaguardar los datos confidenciales de su empresa.

Nuestro enfoque sistemático para gestionar la información confidencial de la empresa incluye personas, procesos y sistemas de TI, aplicando un proceso de gestión de riesgos para minimizar el riesgo y garantizar la continuidad del negocio limitando proactivamente el impacto de las violaciones de seguridad.

¿Por qué es importante la norma ISO 27001?

ISO 27001 desempeña un papel crucial en las organizaciones al ayudarlas a identificar y gestionar los riesgos de forma eficaz, coherente y mensurable. En ISMS.online, entendemos la importancia de la certificación ISO 27001 para empresas de todos los tamaños.

A continuación se presentan algunas razones por las que ISO 27001 es esencial para su organización:

- Reducción de riesgos: ISO 27001 minimiza los riesgos de seguridad de la información y protección de datos de su organización, garantizando la seguridad de la información sensible.

- Confianza del cliente: Como organización certificada, usted demuestra un compromiso con la seguridad, lo que le brinda una ventaja competitiva ante los clientes y las partes interesadas potenciales. En ISMS.online, reconocemos la importancia de generar confianza en los clientes y en sus servicios.

- Procesos optimizados: La implementación de ISO 27001 permite a las empresas documentar sus principales procesos, reduciendo la ambigüedad y aumentando la productividad. Nuestra plataforma ISMS.online simplifica la gestión de su SGSI, haciéndolo más eficiente para su personal.

¿Qué es ISO 27001?

ISO 27001 es el principal estándar internacional para la seguridad de la información, publicado por la Organización Internacional de Normalización (ISO) en colaboración con la Comisión Electrotécnica Internacional (IEC).

Pertenece a la serie ISO/IEC 27000 y ofrece un marco para que organizaciones de cualquier tamaño o industria salvaguarden su información a través de un Sistema de Gestión de Seguridad de la Información (SGSI).

La última versión, ISO 27001:2022, incluye actualizaciones para abordar el panorama cambiante de la tecnología y la seguridad de la información.

¿Cuál es la diferencia entre el cumplimiento y la certificación ISO 27001?

La principal distinción entre el cumplimiento y la certificación ISO 27001 radica en el nivel de validación y reconocimiento externos:

Cumplimiento con ISO 27001

- Se refiere a una organización que cumple con los requisitos de la norma ISO 27001, que se centra en los Sistemas de Gestión de Seguridad de la Información (SGSI).

- En términos simples, el cumplimiento podría significar que su organización sigue la norma ISO 27001 (o partes de ella) sin someterse a ningún proceso de certificación formal.

Certificación ISO 27001

- El proceso en el que una organización independiente, denominada organismo de certificación, audita el SGSI de su organización.

- Determina si sus procesos, así como sus productos y servicios, cumplen con los criterios ISO.

¿Cuánto tiempo durará su certificación ISO 27001?

Su certificación ISO 27001:2022 es válida por tres años luego de auditorías de certificación exitosas.

Durante este período, como profesionales de la seguridad de la información, se espera que usted:

- Realice evaluaciones periódicas del desempeño de su SGSI.

- Asegúrese de que la alta dirección revise su SGSI de forma constante.

Al final del ciclo de tres años, se lleva a cabo una auditoría de recertificación y, una vez finalizada con éxito, la certificación se renueva por otros tres años.

En ISMS.online, entendemos la importancia de mantener su certificación ISO 27001. Nuestra plataforma ofrece una solución integral para ayudarlo a usted y a su organización a lograr y mantener el cumplimiento de múltiples estándares, incluida la ISO 27001.