¿Qué es ISO 27002?

ISO/IEC 27002:2022 es un estándar de seguridad de la información publicado por la Organización Internacional de Normalización (ISO) y la Comisión Electrotécnica Internacional (IEC). ISO 27002 tiene una estrecha asociación con ISO 27001. En términos generales, brinda orientación sobre la implementación de un SGSI ISO 27001.

ISO/IEC 27002 proporciona un conjunto de referencia de controles de seguridad de la información, ciberseguridad y protección de la privacidad, incluida una guía de implementación basada en las mejores prácticas reconocidas internacionalmente.

Si bien ISO 27002 no es un estándar certificable en sí mismo, el cumplimiento de sus pautas de seguridad de la información, seguridad física, seguridad cibernética y gestión de privacidad acerca a su organización un paso más hacia el cumplimiento de los requisitos de certificación ISO 27001.

¿Por qué es importante ISO 27002?

Si su organización recopila, utiliza o procesa datos, siempre habrá riesgos y amenazas a la seguridad de la información a los que debe prestar atención.

Para protegerse contra estos riesgos, debe tener un Sistema de Gestión de Seguridad de la Información (SGSI) para garantizar la confidencialidad, disponibilidad e integridad de toda la información y los activos de información.

El principal desafío que enfrentan las empresas nuevas en la escena de la gestión de la seguridad de la información es su amplio alcance. La implementación y el mantenimiento de un SGSI cubre un espectro tan amplio que la mayoría de los gerentes no saben por dónde empezar.

Si esto le suena familiar o si simplemente busca estar al tanto de la seguridad de su información, entonces un excelente punto de partida es implementar los controles sugeridos en ISO/IEC 27002.

Hazlo más sencillo con ISMS.online

La plataforma ISMS.online ofrece orientación paso a paso desde la configuración de su SGSI hasta la certificación, con una tasa de éxito del 100%.

Reserve una demostración hoy para ver cómo podemos ayudar a su negocio.

¿Cuáles son los beneficios?

Al implementar controles de seguridad de la información que se encuentran en ISO 27002, las organizaciones pueden estar seguras de que sus activos de información están protegidos por las mejores prácticas aprobadas y reconocidas internacionalmente.

Las organizaciones de todos los tamaños y niveles de madurez de seguridad pueden obtener los siguientes beneficios del cumplimiento del código de práctica ISO 27002:

- Proporciona un marco de trabajo para la resolución de cuestiones de seguridad de la información, ciberseguridad, seguridad física y privacidad de la información.

- Los clientes y socios comerciales tendrán más confianza y tendrán una visión positiva de una organización que implemente los estándares recomendados y los controles de seguridad de la información.

- Dado que las políticas y procedimientos proporcionados se alinean con los requisitos de seguridad reconocidos internacionalmente, la cooperación con socios internacionales es más sencilla.

- El cumplimiento del estándar ayuda a desarrollar las mejores prácticas de una organización que aumentarán la productividad general.

- Proporciona una implementación, gestión, mantenimiento y evaluación definida de los sistemas de gestión de seguridad de la información.

- Una organización que cumpla con ISO tendrá una ventaja en las negociaciones de contratos y la participación en oportunidades comerciales globales.

- Al cumplir con los controles de seguridad de la información ISO 27002, uno puede beneficiarse de primas de seguro más bajas por parte de los proveedores.

La guía de implementación para el cumplimiento de la norma ISO 27001 se menciona ampliamente dentro de la familia de normas ISO 27000, incluida ISO 27701. Los controles de seguridad de la información ISO 27002 se pueden mapear con estándares similares, por ejemplo, NIST, SOC2, CIS, TISAX® y muchos más.

Explicación de la revisión de la norma ISO 27002:2022

ISO/IEC 27002 ha sido revisada para actualizar los controles de seguridad de la información de modo que reflejen los desarrollos y las prácticas actuales de seguridad de la información en diversos sectores de empresas y gobiernos.

La nueva revisión de ISO 27002 2022 se publicó el 15 de febrero de 2022. Muchos estándares y marcos de seguridad están relacionados o hacen uso de los controles de seguridad de la información de ISO 27002:2013, por lo que esta nueva revisión también los afectará.

Alcance de la norma ISO 27002:2013

ISO 27002:2013 es/era un código de prácticas para un sistema de gestión de seguridad de la información (SGSI) y profundiza en un nivel de detalle mucho más alto que los controles del Anexo A de ISO 27001, y contiene técnicas de seguridad, objetivos de control, requisitos de seguridad y control de acceso. , controles de tratamiento de riesgos de seguridad de la información, controles de información personal y propietaria, así como controles genéricos de seguridad de la información.

El objetivo principal de ISO 27002:2013 era proporcionar técnicas integrales de seguridad de la información y controles de gestión de activos para cualquier organización que necesitara un nuevo programa de gestión de seguridad de la información o quisiera mejorar sus políticas y prácticas de seguridad de la información existentes.

¿Qué ha cambiado en ISO 27002: 2022?

El primer cambio significativo en el estándar es alejarse de un “Código de prácticas” y posicionarlo como un conjunto de controles de seguridad de la información que pueden ser autónomos.

El estándar revisado proporciona una estructura más sencilla que se puede aplicar en toda una organización. La versión revisada de ISO 27002 ahora también se puede utilizar para gestionar un perfil de riesgo más amplio. Esto incluye la seguridad de la información y los aspectos más técnicos de la seguridad física, la gestión de activos, la seguridad cibernética y los elementos de seguridad de los recursos humanos que vienen con la protección de la privacidad.

ISO 27002:2022 Alcance ampliado

El primer cambio inmediato es el nombre del estándar.

Anteriormente, la norma ISO 27002:2013 se titulaba “Tecnología de la información – Técnicas de seguridad – Código de prácticas para controles de seguridad de la información”.

El estándar ahora se denomina “Seguridad de la información, ciberseguridad y protección de la privacidad – Controles de seguridad de la información” en la revisión de 2022.

¿Por qué ha cambiado?

Teniendo en cuenta el panorama de cumplimiento moderno, las regulaciones (por ejemplo, GDPR, POPIA y APPS) y la evolución de la continuidad del negocio y las dificultades de riesgo cibernético que enfrentan las organizaciones, la necesidad de que ISO 27002 ampliara el alcance de sus controles de seguridad de la información era necesaria.

El objetivo de la última revisión (2022) fue mejorar la intención del estándar al proporcionar un conjunto de referencia para los objetivos de control de seguridad de la información y ampliar su alcance para su uso en la gestión de riesgos de seguridad de la información, privacidad y ciberseguridad en contextos específicos.

En qué se diferencia ISO 27002:2022 de ISO 27002:2013

A grandes rasgos, el número de controles de seguridad en la nueva versión de ISO 27002:2022 ha disminuido de 114 controles en 14 cláusulas en la edición de 2013 a 93 controles en la edición de 2022. Estos controles de seguridad ahora se clasifican en cuatro "temas" de control.

Controles explicados

Un “control” se define como una medida que modifica o mantiene el riesgo. Una política de seguridad de la información, por ejemplo, sólo puede mantener el riesgo, mientras que el cumplimiento de la política de seguridad de la información puede modificar el riesgo. Además, algunos controles describen la misma medida genérica en diferentes contextos de riesgo.

Consigue tu guía para

Éxito de ISO 27001

Todo lo que necesita saber para lograr la norma ISO 27001 por primera vez

Obtén tu guía gratisCambios específicos en detalle

Los conjuntos de control ahora están organizados en cuatro (4) categorías o temas de seguridad en lugar de catorce (14) dominios de control. (anteriormente A5. a A.18)

Las cuatro categorías incluyen:

- Organizacionales:

- Personas

- Físico

- Tecnológico

- 93 controles en la nueva versión de 27002

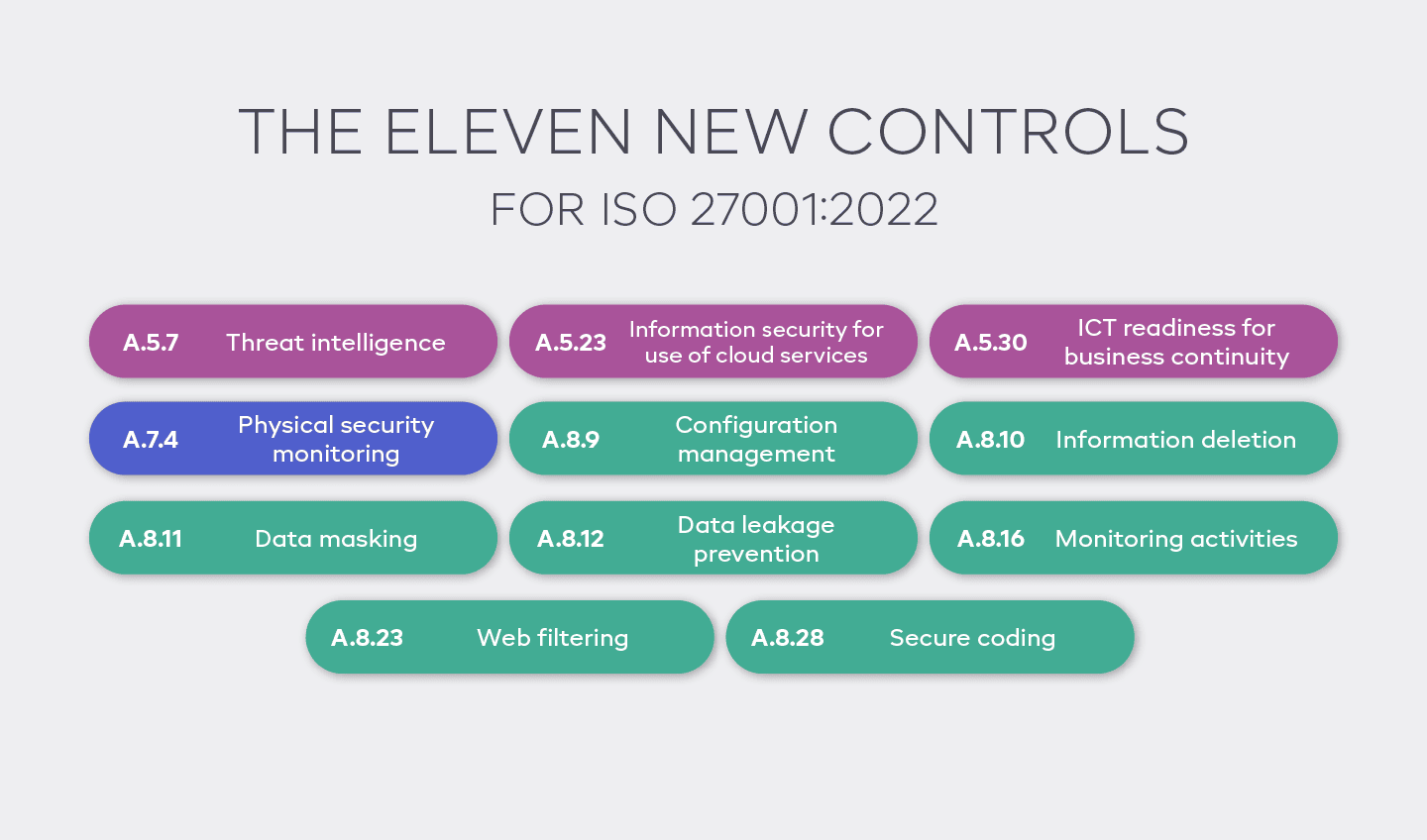

- 11 controles son nuevos

- Se fusionaron un total de 24 controles de dos, tres o más controles de seguridad de la versión 2013; y los 58 controles de la norma ISO 27002:2013 han sido revisados y revisados para alinearse con el entorno actual de seguridad cibernética y de seguridad de la información.

- Anexo A, que incluye orientación para la aplicación de atributos.

- Anexo B, que corresponde con ISO/IEC 27001 2013. Básicamente son dos tablas que hacen referencias cruzadas a números/identificadores de control para facilitar la referencia y detallan qué es nuevo y qué se ha fusionado.

Los nuevos controles

- A.5.7 Inteligencia sobre amenazas

- A.5.23 Seguridad de la información para el uso de servicios en la nube

- A.5.30 Preparación de las TIC para la continuidad del negocio

- A.7.4 Monitoreo de la seguridad física

- A.8.9 Gestión de la configuración

- A.8.10 Eliminación de información

- A.8.11 Enmascaramiento de datos

- A.8.12 Prevención de fuga de datos

- A.8.16 Actividades de seguimiento

- A.8.23 Filtrado web

- A.8.28 Codificación segura

Revisiones y actualizaciones de la guía de control

La sección de Orientación para cada control ha sido revisada y actualizada (cuando sea necesario) para reflejar los desarrollos y prácticas actuales.

El lenguaje utilizado en las notas orientativas es más sólido que el de la versión anterior; Ahora existe una mayor expectativa de que los controles obligatorios y las organizaciones puedan demostrar el cumplimiento en mayor medida. Además, cada control ahora está equipado con una declaración de 'Propósito' e introduce un conjunto de "Atributos" (ver 4.2) para cada control.

Una empresa que implementa controles puede elegir cuáles se le aplican en función del riesgo, así como agregar los suyos propios a un SGSI (uso dependiente del contexto) que cumpla con ISO 27001.

Temas y atributos de ISO 27002

Los atributos son un medio para categorizar los controles. Estos le permiten alinear rápidamente su selección de controles con el lenguaje y los estándares comunes de la industria.

Estos atributos identifican puntos clave:

- Tipo de control

- Propiedades de seguridad de la información

- Conceptos de seguridad cibernética

- Capacidades operativas

- Dominios de seguridad

El uso de atributos respalda el trabajo que muchas empresas ya realizan dentro de su evaluación de riesgos y declaración de aplicabilidad (SOA). Por ejemplo, se pueden distinguir conceptos de ciberseguridad similares a los controles NIST y CIS y reconocer las capacidades operativas relacionadas con otros estándares.

Cada control ahora tiene una tabla con un conjunto de atributos sugeridos y el Anexo A de ISO 27002:2022 proporciona un conjunto de asociaciones recomendadas.

Propiedades de seguridad de la información

La seguridad de la información implica proteger varios aspectos de la información, que pueden representarse mediante el modelo CIA. Estos aspectos incluyen la confidencialidad, integridad y disponibilidad de la información. Comprender esto permite la formulación e implementación de controles efectivos de seguridad de la información. Estos ahora se definen como atributos por control.

El modelo de la CIA explicado

Confidencialidad

La confidencialidad de la información significa que se deben tomar medidas para protegerla del acceso no autorizado. Una forma de lograrlo es imponiendo diferentes niveles de acceso a la información según quién necesita acceso y qué tan confidencial es la información. Algunos medios para gestionar la confidencialidad incluyen cifrado de archivos y volúmenes, listas de control de acceso y permisos de archivos.

Integridad

La integridad de los datos es una parte integral de la tríada de seguridad de la información, cuyo objetivo es proteger los datos de modificaciones o eliminaciones no autorizadas. Esto también implica garantizar que los cambios o eliminaciones no autorizados realizados en los datos puedan deshacerse.

Disponibilidad

La disponibilidad tiene como objetivo garantizar que los datos sean accesibles para quienes los necesitan cuando sea necesario. Algunos de los riesgos de seguridad de la información relacionados con la disponibilidad incluyen sabotaje, corrupción del hardware, fallas de la red y cortes de energía. Estos tres componentes de la seguridad de la información funcionan de la mano y no es posible concentrarse en uno de ellos a expensas de los demás.

Te guiaremos en cada paso del camino.

Nuestra herramienta integrada lo lleva desde la configuración hasta la certificación con una tasa de éxito del 100 %.

Reserve una demostraciónConceptos de ciberseguridad

Los atributos de los conceptos de ciberseguridad se introducen en la revisión de 2022 del estándar. Estos valores de atributos constan de Identificar, Proteger, Detectar, Responder y Recuperar. Esto alinea ISO 27002 con ISO/IEC TS 27110, el Marco de seguridad cibernética (CSF) del NIST y otros estándares.

- Identificar – Desarrollar la comprensión de la organización para gestionar el riesgo de seguridad cibernética para sistemas, activos, datos y capacidades.

- Proteger – Desarrollar e implementar salvaguardas para brindar servicios de infraestructura críticos.

- Detectar – Desarrollar e implementar actividades apropiadas para identificar la ocurrencia de un evento de seguridad cibernética.

- Responder – Crear y poner en práctica las actividades adecuadas para actuar en respuesta a los eventos de ciberseguridad detectados.

- Recuperar – Desarrollar e implementar las actividades apropiadas para mantener planes de resiliencia y restaurar cualquier capacidad o servicio que se vio afectado debido a un evento de seguridad cibernética.

Capacidades operativas

La capacidad operativa es un atributo para ver los controles desde la perspectiva del profesional de las capacidades de seguridad de la información.

Éstos incluyen:

gestión de activos de gobernanza, protección de la información, seguridad de recursos humanos, seguridad física, seguridad de sistemas y redes, seguridad de aplicaciones, configuración segura, gestión de identidades y accesos, gestión de amenazas y vulnerabilidades, continuidad, relaciones con proveedores seguridad, legal y cumplimiento, gestión de eventos de seguridad de la información y garantía de seguridad de la información.

Dominios de seguridad

Dominios de seguridad es un atributo para ver los controles desde la perspectiva de cuatro dominios de seguridad de la información: “Gobernanza y ecosistema” incluye “Gobernanza de seguridad y gestión de riesgos del sistema de información” y “Gestión de ciberseguridad del ecosistema” (incluidas las partes interesadas internas y externas);

- Un control puede tener varias aplicaciones (por ejemplo, las copias de seguridad ayudan a proteger contra malware, hackeos, errores, accidentes, averías mecánicas, incendios, etc., y pueden incluir suplentes y reemplazos polivalentes para personas críticas y proveedores/fuentes alternativas de servicios de información necesarios).

- Por lo general, se requieren varios controles en cualquier aplicación o situación determinada (por ejemplo, el malware se puede mitigar mediante copias de seguridad, conciencia, antivirus, controles de acceso a la red más IDS/IPS y más, evitando al mismo tiempo la infección es un enfoque poderoso si se refuerza con políticas y procedimientos).

- Los controles que utilizamos a menudo (por ejemplo, copias de seguridad) no son todo o nada, sino que constan de una serie de elementos menores (por ejemplo, las copias de seguridad implican estrategias, políticas y procedimientos, software, pruebas de hardware, recuperación de incidentes, protección física, etc.).

Simplifica el proceso con ISMS.online

Aunque muchos ven esto como la parte complicada, la Plataforma en línea ISMS y el soporte hacen que este proceso sea intuitivo. Reserve una demostración de la plataforma para comprobarlo usted mismo.

Reserve una demostración de la plataformaAnexo A explicado

La tabla del Anexo A demuestra el uso de atributos y proporciona ejemplos de cómo asignar atributos a los controles, creando así diferentes vistas (según 4.2).

Cabe señalar que el filtrado u clasificación de la matriz se puede lograr mediante el uso de una herramienta como una simple hoja de cálculo o una base de datos, que puede incluir más información como texto de control, orientación, orientación de implementación específica de la organización o atributos. ISMS.online facilita automáticamente estas asociaciones, haciendo que todo el proceso sea sencillo.

Anexo B explicado

Las tablas de los anexos B.1 y B.2 proporcionan puntos de referencia fáciles de navegar que brindan compatibilidad con versiones anteriores de ISO/IEC 27002:2013. Esto facilita a las organizaciones que utilizan el antiguo estándar de gestión que necesitan realizar la transición a ISO 27002:2020, o facilitar la referencia entre estándares que utilizan ISO 27002, por ejemplo, ISO 27001, ISO 27701 similar. Nuevamente, ISMS.online asigna automáticamente los identificadores de control antiguos a los nuevos dentro de nuestra plataforma, eliminando las molestias de la transición y la implementación.

Nuevos controles

| Identificador de control ISO/IEC 27002:2022 | Identificador de control ISO/IEC 27002:2013 | Nombre de control |

|---|---|---|

| 5.7 | Nuevo | Inteligencia de amenazas |

| 5.23 | Nuevo | Seguridad de la información para el uso de servicios en la nube. |

| 5.30 | Nuevo | Preparación de las TIC para la continuidad del negocio |

| 7.4 | Nuevo | Monitoreo de seguridad física |

| 8.9 | Nuevo | gestión de la configuración |

| 8.10 | Nuevo | Eliminación de información |

| 8.11 | Nuevo | Enmascaramiento de datos |

| 8.12 | Nuevo | Prevención de fuga de datos |

| 8.16 | Nuevo | Actividades de monitoreo |

| 8.23 | Nuevo | Filtrado Web |

| 8.28 | Nuevo | Codificación segura |

Controles organizacionales

Controles de personas

| Identificador de control ISO/IEC 27002:2022 | Identificador de control ISO/IEC 27002:2013 | Nombre de control |

|---|---|---|

| 6.1 | 07.1.1 | examen en línea. |

| 6.2 | 07.1.2 | Términos y condiciones de empleo |

| 6.3 | 07.2.2 | Concientización, educación y capacitación sobre seguridad de la información. |

| 6.4 | 07.2.3 | Proceso Disciplinario |

| 6.5 | 07.3.1 | Responsabilidades tras el despido o cambio de empleo |

| 6.6 | 13.2.4 | Acuerdos de confidencialidad o no divulgación |

| 6.7 | 06.2.2 | Trabajo remoto |

| 6.8 | 16.1.2, 16.1.3 | Informes de eventos de seguridad de la información |

Controles físicos

| Identificador de control ISO/IEC 27002:2022 | Identificador de control ISO/IEC 27002:2013 | Nombre de control |

|---|---|---|

| 7.1 | 11.1.1 | Perímetros de seguridad física |

| 7.2 | 11.1.2, 11.1.6 | Entrada física |

| 7.3 | 11.1.3 | Seguridad de oficinas, habitaciones e instalaciones. |

| 7.4 | Nuevo | Monitoreo de seguridad física |

| 7.5 | 11.1.4 | Protección contra amenazas físicas y ambientales. |

| 7.6 | 11.1.5 | Trabajar en áreas seguras |

| 7.7 | 11.2.9 | Escritorio claro y pantalla clara |

| 7.8 | 11.2.1 | Ubicación y protección de equipos. |

| 7.9 | 11.2.6 | Seguridad de los activos fuera de las instalaciones |

| 7.10 | 08.3.1, 08.3.2, 08.3.3, 11.2.5 | Medios de almacenamiento |

| 7.11 | 11.2.2 | Servicios públicos de apoyo |

| 7.12 | 11.2.3 | Seguridad del cableado |

| 7.13 | 11.2.4 | Mantenimiento de equipo |

| 7.14 | 11.2.7 | Eliminación segura o reutilización del equipo |

Controles Tecnológicos

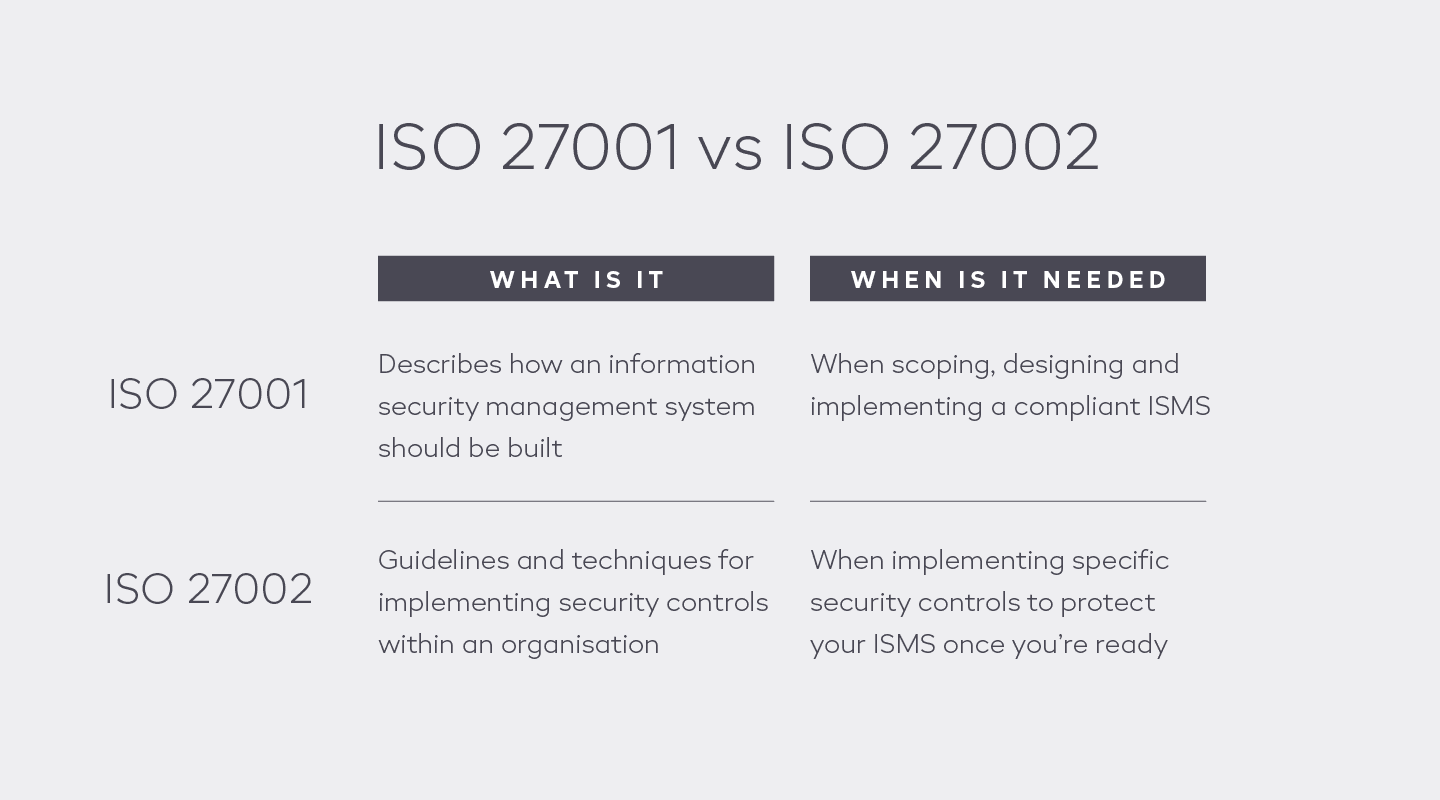

ISO 27001 frente a ISO 27002

Las organizaciones que deseen explorar los sistemas de gestión de seguridad de la información pueden haberse encontrado con las normas ISO 27001 y 27002.

ISO 27001 es el estándar principal de la familia 27000. Las empresas pueden obtener la certificación ISO 27001, sin embargo, no pueden certificarse según ISO 27002:2022, ya que es un estándar/código de prácticas de respaldo.

El Anexo A de ISO 27001, por ejemplo, proporciona una lista de controles de seguridad, pero no le indica cómo implementarlos, sino que hace referencia a ISO 27002.

Por el contrario, ISO 27002 proporciona orientación sobre la implementación de los controles utilizados en ISO 27001. Lo bueno de ISO 27002 es que los controles no son obligatorios; las empresas pueden decidir si quieren utilizarlos o no, dependiendo de si son aplicables en primer lugar.

¿Cómo te afecta?

Habrá un período antes de que se requiera que las organizaciones adopten la versión revisada de ISO 27001 para sus auditorías de certificación (al menos un año después de la publicación, y generalmente junto con su próximo ciclo de recertificación), de modo que tengan suficiente tiempo para abordar los problemas. cambios.

En última instancia, los cambios no deberían afectar significativamente el sistema de gestión de seguridad de la información (SGSI) de una organización ni su capacidad para mantener el cumplimiento.

Sin embargo, puede haber un impacto en el marco de control general de la organización, en los controles específicos y en la forma en que una organización monitorea el cumplimiento continuo.

Al realizar la conversión al nuevo estándar, las organizaciones deberán reevaluar cómo sus marcos, controles y políticas se alinean con la nueva estructura y los controles ISO 27001/27002 actualizados.

La revisión de ISO 27002 2022 afectará a una organización de la siguiente manera:

- Si ya tienes la certificación ISO 27001 2013

- ¿Estás a mitad de certificación?

- Si está a punto de recertificarse

- Si ya tienes la certificación ISO 27001:2013

Si su organización ya está certificada, no necesita hacer nada ahora; La norma ISO 27002 2022 revisada será aplicable tras la renovación/recertificación. Por lo tanto, es lógico que todas las organizaciones certificadas tengan que prepararse para la norma revisada en el momento de la recertificación o si adoptan nuevos conjuntos de controles o normas, por ejemplo, ISO 27701 o similar.

Obtenga una ventaja inicial del 81%

Hemos hecho el trabajo duro por usted, brindándole una ventaja inicial del 81 % desde el momento en que inicia sesión.

Todo lo que tienes que hacer es completar los espacios en blanco.

¿Cómo afecta su (re)certificación?

Supongamos que una organización se encuentra actualmente en el proceso de certificación o recertificación ISO 27001 2013. En ese caso, se espera que revisen su Evaluación de Riesgos e identifiquen los nuevos controles según corresponda y revisen su 'Declaración de Aplicabilidad' comparando los controles revisados del Anexo A.

Dado que hay nuevos controles, controles fusionados y orientación modificada o adicional a otros controles, las organizaciones deben revisar la norma ISO 27002:2022 revisada para detectar cualquier cambio en la implementación.

Aunque la revisión 27001 de ISO 2022 aún no se ha publicado, el Anexo B de los mapas ISO 27002 controla las versiones 2013 y 2022 de la norma.

Su declaración de aplicabilidad (SOA) aún debe hacer referencia al Anexo A de ISO 27001, mientras que los controles deben hacer referencia a la norma revisada ISO 27002:2022, que será un conjunto de controles alternativo.

¿Necesitas modificar tu documentación?

El cumplimiento de estos cambios debe incluir:

- Una actualización de su proceso de tratamiento de riesgos con controles actualizados

- Una actualización de su Declaración de Aplicabilidad

- Actualice sus políticas y procedimientos actuales con orientación para cada control cuando sea necesario

¿Cómo afecta a tu ISO 27001:2013?

Hasta que se publique una nueva norma ISO 27001 2022, los esquemas de certificación ISO actuales continuarán, aunque será necesario mapear los nuevos controles ISO 27002 2022 a través de los Anexos B1.1 y B1.2; sin embargo, los auditores con experiencia en ISO reconocerán la estructura de los controles. , por lo tanto, tendrá más con qué trabajar. La adopción de la norma ISO 27002:2022 podría facilitar la auditoría.

Próximos cambios a la ISO 27001

La mayoría de los expertos en seguridad de la información esperan que los cambios de ISO 27001 sean cambios textuales menores con una actualización menor del Anexo A para alinearse con la revisión de ISO 27002 2022.

La parte principal de la norma ISO 27001, que incluye las cláusulas 4 a 10, no cambiará. Estas cláusulas incluyen alcance y contexto, política de seguridad de la información, gestión de riesgos para recursos como capacitación y concientización sobre comunicación y control de documentos, monitoreo y medición de actividades operativas por parte de un departamento de auditoría interna y acciones correctivas.

Solo se actualizarán los controles enumerados en ISO 27001 Anexo A e ISO 27002.

Los cambios en el Anexo A de ISO 27001:2022 estarán completamente alineados con los cambios en ISO 27002:2022

¿Se ven afectados otros estándares 27000?

Los estándares y marcos de sistemas de gestión relacionados y basados en la versión ISO/IEC 27002:2013 sentirán el cambio.

Los cambios tendrán un impacto adicional cuando se apliquen en cascada a estándares relacionados, como la seguridad en la nube ISO 27017, la privacidad ISO 27701 y varios estándares nacionales que han adoptado o incorporado los requisitos y directrices actuales.

Esto debería ocurrir a medida que se realicen los ciclos de revisión y actualización de esos estándares en los próximos años, y se puede esperar un mayor impacto para los estándares y marcos locales.

Demostrando buenas prácticas para ISO 27002

Fisico y ambiental

Los aspectos físicos y ambientales de una organización son críticos para determinar la seguridad de su información. Los controles y procedimientos adecuados garantizarán la seguridad física de la información de una organización restringiendo el acceso a partes no autorizadas y protegiéndolas contra daños como incendios y otros desastres.

Algunas de las técnicas de seguridad de la información incluyen:

- Se deben tomar medidas para monitorear y restringir el acceso físico a las instalaciones de la organización y a las infraestructuras de apoyo, como el aire acondicionado y la energía. Esto evitará y garantizará la detección y corrección de accesos no autorizados, vandalismo, daños criminales y otras manipulaciones que puedan ocurrir.

- Las áreas sensibles deben tener acceso parcial y la lista de personas autorizadas debe ser revisada y aprobada periódicamente (al menos una vez al año) por el Departamento de Seguridad Física o la Administración.

- La grabación de vídeo, la fotografía o cualquier otra forma de grabación digital debe prohibirse en áreas restringidas, excepto con el permiso de la autoridad pertinente.

- Se debe establecer vigilancia alrededor de las instalaciones en lugares como entradas, salidas y áreas restringidas. Estas grabaciones deben ser monitoreadas las 24 horas del día por personal capacitado y almacenadas durante al menos un mes en caso de que sea necesaria una revisión.

- Se debe proporcionar acceso restringido en forma de tarjetas de acceso para permitir el acceso por tiempo limitado a proveedores, aprendices, terceros, consultores y otro personal autenticado para acceder a las áreas.

- Los visitantes de las organizaciones deben estar acompañados en todo momento por un empleado, excepto cuando utilicen áreas abiertas como el vestíbulo de recepción y los baños.

Recursos Humanos

Estas medidas tienen como objetivo garantizar que la información de la organización esté segura en lo que respecta a los empleados de la organización.

Algunos estándares de seguridad de la información de recursos humanos incluyen:

- Cada empleado debe ser examinado antes de ser contratado para verificar su identidad, sus referencias profesionales y su conducta general. Estos deben ser especialmente rigurosos si quieren ocupar puestos confiables de seguridad de la información en la organización.

- Todos los empleados deben aceptar un acuerdo vinculante de no divulgación o confidencialidad. Esto dictará el nivel de discreción con el que manejen la información personal y de propiedad exclusiva con la que entren en contacto en el curso de su empleo.

- El departamento de Recursos Humanos deberá informar a los departamentos de Finanzas, Administración y otros departamentos relevantes cuando un empleado sea contratado, suspendido, despedido, transferido, en licencia de larga duración y cualquier otra circunstancia que pueda requerir el cambio de sus permisos.

- Una vez que el departamento de RR.HH. informa a los demás departamentos del cambio de estatus de un empleado, a esto le debe seguir el ajuste de los derechos de acceso físicos y lógicos pertinentes.

- Los gerentes de los empleados deben realizar un seguimiento para garantizar que todas las llaves, tarjetas de acceso, equipos de TI, dispositivos de almacenamiento y todos los demás activos de la empresa se devuelvan antes de la terminación de su empleo.

Control de Acceso

El control de acceso implica contraseñas, tarjetas de acceso u otras restricciones de seguridad diseñadas para limitar el acceso a la información y los sistemas de la empresa.

Algunos de ellos incluyen:

- El acceso a las redes corporativas, los sistemas de TI, la información y las aplicaciones debe controlarse en función de la función de los usuarios o según lo especifiquen los propietarios de los activos de información o los procedimientos organizativos pertinentes.

- Se deben establecer restricciones para alertar al sistema y/o bloquear cuentas de usuario después de un número predefinido de intentos fallidos de inicio de sesión. Se debe realizar un seguimiento de estos para eliminar el riesgo de un intento de infracción.

- Todas las estaciones de trabajo/PC corporativas deben tener protectores de pantalla protegidos con contraseña con tiempos de espera de menos de 10 minutos de inactividad.

- Los derechos de acceso privilegiado, como los de aquellos encargados de la administración, configuración, gestión, seguridad y monitoreo de los sistemas de TI, también deben ser revisados periódicamente por el organismo de Seguridad de la Información correspondiente.

- Las frases de contraseña y las contraseñas deben ser complejas y largas con una combinación de números, letras y caracteres especiales para que sean imposibles de adivinar. Estos no deben almacenarse en ningún formato escrito o legible.

- La organización debe desactivar todo acceso de escritura a medios extraíbles, como grabadoras de CD/DVD, en todas las computadoras de la empresa, a menos que esté autorizado por razones comerciales específicas.

Siguientes Pasos

En cuanto a los próximos pasos, las principales actividades a realizar incluyen las siguientes:

- Compra del estándar actualizado.

- Revisar la nueva norma ISO 27002 y sus cambios de control.

- Realizar una evaluación/análisis de riesgos.

- Para mitigar cualquier riesgo identificado, seleccione los controles más apropiados y actualice sus políticas, estándares, etc. de SGSI, en consecuencia.

- Actualice su Declaración de Aplicabilidad (SoA).

Esto le ayudará a adelantarse en la recertificación o adopción de estándares/marcos adicionales de la familia ISO 27000, por ejemplo, ISO 27018, 27017, 27032, que se espera que se actualicen poco después de la revisión ISO 27001:2022.

Obtenga una ventaja inicial del 81%

Hemos hecho el trabajo duro por usted, brindándole una ventaja inicial del 81 % desde el momento en que inicia sesión.

Todo lo que tienes que hacer es completar los espacios en blanco.

Preguntas Frecuentes

¿Quién puede implementar ISO 27002?

ISO/IEC 27002:2022 está diseñada para cualquier persona que inicie, implemente o mantenga un sistema SGSI. Al adoptar esta versión actualizada, puede establecer controles de seguridad que sean sólidos, relevantes y adecuados para el entorno de su organización.

Las organizaciones de todos los tamaños y niveles de madurez de seguridad pueden beneficiarse al adherirse al código de práctica ISO 27002. En ISMS.online, estamos aquí para ayudarlo a implementar con éxito la norma ISO 27002:2022.

Cómo empezar con ISO 27002

Embarcarse en el viaje hacia la ISO 27002 es sencillo. En ISMS.online recomendamos estos ocho pasos para una implementación sin problemas:

- Comprender la norma ISO 27002: ISO 27002 es un estándar internacional que ofrece pautas para seleccionar e implementar controles y prácticas de seguridad de la información. Aplicable a organizaciones de todos los sectores y tamaños, ayuda a desarrollar directrices de gestión de seguridad de la información adaptadas a su contexto específico.

- Estudiar las categorías de control: ISO 27002:2022 presenta cuatro categorías de controles de seguridad de la información: organizativos, de personas, físicos y tecnológicos.

- Obtener la norma ISO 27002:2022: Compre la norma ISO 27002:2022 completa en el sitio web de ISO.

- Comprender la relación entre ISO 27001 e ISO 27002: ISO 27001 describe objetivos o metas para la gestión de la seguridad de la información, mientras que ISO 27002 proporciona orientación detallada sobre la implementación de los controles necesarios para cumplir esos objetivos.

- Capacítese y certifique: Inscríbase en cursos de capacitación ISO/IEC 27002 para obtener los conocimientos necesarios para seleccionar, implementar y gestionar los controles especificados en la norma.

- Implementar los controles: Utilice las directrices proporcionadas en ISO 27002:2022 para seleccionar e implementar los controles apropiados para el contexto específico de su organización.

- Manténgase actualizado sobre revisiones y actualizaciones: ISO 27002 se revisa para tener en cuenta los cambios en la tecnología, los requisitos legales y las mejores prácticas. Asegúrese de mantenerse actualizado sobre las nuevas versiones e incorpore cualquier cambio relevante en el sistema de gestión de seguridad de la información de su organización.

- Supervisar y mejorar: Supervise continuamente la eficacia de su sistema de gestión de seguridad de la información y realice mejoras según sea necesario.

Descubra cómo ISMS.online puede ayudarle a comenzar con la implementación de ISO 27002:2022.

¿Es posible la certificación ISO 27002?

La certificación ISO 27002 no es posible, ya que no es un estándar de gestión y no define cómo ejecutar un sistema.

Sin embargo, ISO 27002:2022 juega un papel crucial para ayudar a organizaciones como la suya a cumplir con los requisitos de certificación ISO 27001:2022.

En ISMS.online, brindamos pautas para implementar, administrar y mejorar continuamente su sistema de gestión de seguridad de la información.

¿Existen requisitos ISO 27002?

La norma ISO 27002:2022 no tiene requisitos explícitos para las organizaciones.

Solo ofrece sugerencias que las organizaciones deberían implementar según la naturaleza de sus riesgos específicos de seguridad de la información.

Con ISMS.online puede descubrir qué riesgos de seguridad debe tener en cuenta su organización.

¿Cuáles son los equivalentes nacionales de la norma ISO 27002?

Existen varios estándares en varios países que son equivalentes a ISO 27002. A pesar de los retrasos en la publicación y traducción local que llevan a que estos equivalentes lleguen meses después de la revisión y publicación del estándar ISO/IEC principal, los organismos nacionales garantizan que el contenido se traduzca con precisión a reflejan la norma ISO 27002 en su totalidad.

A continuación se muestran algunas de las normas nacionales equivalentes a ISO 27002 en varios países:

- Argentina – IRAM-ISO-IEC 27002:2008

- Australia y Nueva Zelanda – AS/NZS ISO/IEC 27002:2006

- Brasil – ISO/IEC NBR 17799/2007 – 27002

- Indonesia – SNI ISO/IEC 27002:2014

- Chile – NCH2777ISO/IEC 17799/2000

- China – GB/T 22081-2008

- República Checa – ČSN ISO/IEC 27002:2006

- Croacia – HRN ISO/IEC 27002:2013

- Dinamarca – DS/ISO27002:2014 (DK)

- Estonia – EVS-ISO/IEC 17799:2003, versión 2005 traducida

- Alemania – DIN ISO/IEC 27002:2008

- Japón – JIS Q 27002

- Lituania – LST ISO/IEC 27002:2009 (adoptada ISO/IEC 27002:2005, ISO/IEC 17799:2005)

- México – NMX-I-27002-NYCE-2015

- Países Bajos – NEN-ISO/IEC 27002:2013

- Perú – NTP-ISO/IEC 17799:2007

- Polonia – PN-ISO/IEC 17799:2007, basada en ISO/IEC 17799:2005

- Rusia – ГОСТ Р ИСО/МЭК 27002-2012, basado en ISO/IEC 27002:2005

- Eslovaquia – STN ISO/IEC 27002:2006

- Sudáfrica – SANS 27002:2014/ISO/IEC 27002:2013[3]

- España – UNE 71501

- Suecia – SS-ISO/IEC 27002:2014

- Turquía – TS ISO/IEC 27002

- Tailandia – UNIDAD/ISO

- Ucrania – СОУ Н НБУ 65.1 СУІБ 2.0:2010

- Reino Unido – BS ISO/IEC 27002:2005

- Uruguay – UNIDAD/ISO 17799:2005