Nightmare on Cyber Street: gestionar los riesgos del trabajo remoto

Era mi primer día en mi escritorio el lunes de esta semana y casi me muero de miedo al leer este interesante artículo sobre cibercrimen en 2015. Los simples nombres asociados con las amenazas cibernéticas advierten sobre su naturaleza maliciosa y le provocan un grave caso de escalofríos. ¿Quién quiere ser 'hackeado' o sufrir un 'ataque de máscara' o incluso sufrir un 'gusano cibernético'? ¡Puaj!

Sin embargo, esto no es una pesadilla, es la realidad. Parece que las amenazas son cada vez más serias, más regulares y tienen consecuencias más costosas. Hasta hace poco yo era un usuario de iOS engreído y creía que, suponiendo que observara todas las reglas habituales, los buenos de Apple lo tenían cubierto. Pero, aunque los ataques a Android son más comunes, el blog predice intentos más rigurosos de atacar a iOS a medida que ganan cuota de mercado.

Las preocupaciones también han aumentado a medida que más Las organizaciones dependen de los teletrabajadores y la necesidad. para que el personal acceda remotamente a sus sistemas.

Entonces, si ha adoptado el salto a las comunicaciones unificadas para ayudar a impulsar la eficiencia, una mejor colaboración y un servicio al cliente, entonces es probable que haya invertido en tecnología y Arquitectura que soporta completamente múltiples sistemas operativos. y dispositivos e incluso BYOD (traiga su propio dispositivo).

Pero, ¿ha adoptado y abordado igualmente los riesgos asociados?

A encuesta Un estudio llevado a cabo en Estados Unidos el año pasado destacó que el 94% de los empleados a tiempo completo conectan regularmente su dispositivo móvil a una red Wi-Fi pública. No en sí mismo, es un problema importante, pero considerando el resto de estadísticas reportadas, como que el 41% no sabía qué era la autenticación de dos factores y el 37% sólo cambiaba sus contraseñas de forma esporádica o anual, es muy preocupante. ¡Lea y dígame que está seguro de que sus políticas y capacitación lo cubren!

Sospecho que un tercio de ustedes no lo ha hecho. El Encuesta sobre violaciones de seguridad de la información del gobierno de HM 2015 identificó que el 32% de los encuestados no había realizado ningún tipo de control de seguridad evaluación de riesgos y eso fue un aumento del 20% respecto al año anterior. ¡Eso sí que da miedo!

Entonces, ¿qué debería hacer?

obtener un plan

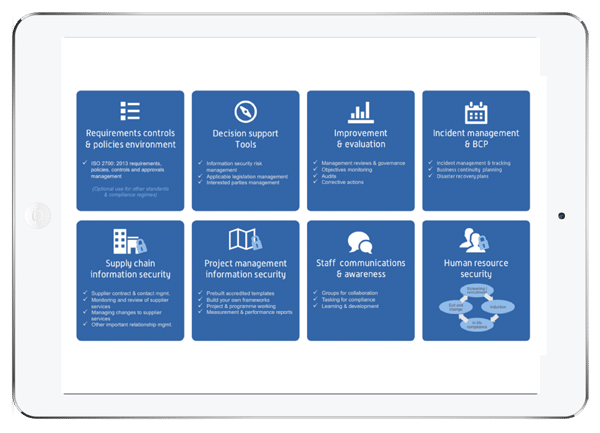

Un buen punto de partida es echar un vistazo a ISO 27001. Proporciona el marco de "mejores prácticas" para mantenerlo seguro, incluidas áreas como la protección contra malware, el control de la instalación de software en sistemas operativos, la gestión de activos y seguridad de recursos humanos.

Tras el ISO 27001 estándar, con o sin acreditación lo alentará a observar todas las áreas de seguridad de la información dentro de su negocio e implemente políticas y controles no solo para proteger su organización sino también qué hacer en caso de una infracción.

Administre sus activos

Tenemos ISO 27001:2013 acreditación y el 8.1 de la norma considera la gestión de activos. Usamos el nuestro SGSI.online plataforma que tiene un marco donde registramos todos los activos y cualquier dispositivo propiedad de un empleado pero utilizado para el procesamiento de información. De esta manera, los grupos de empleados se pueden configurar según, por ejemplo, el sistema operativo que utilizan, y amenazas y vulnerabilidades potenciales notificado a todos los interesados con solo hacer clic en un botón. Para acciones urgentes, se pueden establecer tareas para que las personas reconozcan y confirmen cuando se han tomado los pasos necesarios.

Informar sobre eventos de seguridad de la información.

Lamentablemente, los incidentes de seguridad serán inevitables pero, gracias a ISO 27001, contamos con políticas para informar posibles amenazas a la seguridad, como dispositivos perdidos o robados, sospechas de violaciones de seguridad o mal funcionamiento del software o hardware. Cualquier sospechoso El riesgo es considerado por nuestro equipo de información senior. Oficial de Riesgos y, en su caso, ingresado en nuestro sistema como Incidente de Seguridad. Utilizamos nuestra herramienta de seguimiento para seguir el incidente hasta una conclusión satisfactoria y, siempre que sea posible, una acción correctiva o mejora.

educación de los empleados

Es cierto decir que pase lo que pase Cloud usted implementa, son tan buenos como el compromiso que reciben de sus empleados.

ISO 27001 cubre bien la seguridad de los recursos humanos, pero todas las políticas del mundo no lo protegerán si un empleado no leyó su manual de inducción o no comprendió la importancia de la seguridad de la información en la organización.

Sabemos por todo lo que leemos que el factor humano es uno de los mayores dolores de cabeza en materia de seguridad en cualquier organización por lo que abordarlo es parte fundamental de cualquier sistema de gestión de seguridad de la información. Afortunadamente, aquí es donde ISMS.online realmente cobra importancia, beneficiándose de su herencia como plataforma de colaboración. pam.

Todos políticas y controles se almacenan de forma segura en un solo lugar con comunicación, desde la capacitación inicial hasta la gestión de salida, dirigida a personas que necesitan saberlo. Los grupos se pueden configurar según cualquier criterio que usted elija y los mensajes y actualizaciones solo alertan a aquellos a quienes afectan. A las acciones se les pueden asignar fechas límite y aprobación o aprobación.

Por lo tanto, si su personal lucha con cientos de correos electrónicos todos los días, lo más probable es que se pierdan el que trata sobre la última gran amenaza de Android, actualización de iOS o estafa, y es posible que haya aparecido una grieta en su armadura. ¿Cuánto más útil sería establecer alertas con plazos procesables que puedan revisarse y aprobarse?

Por supuesto, muchos de ustedes verán ISO 27001 como crear su propia pesadilla…. una gran cantidad de papeleo y documentos, difícil de involucrar al personal y costoso en términos de recursos para implementarlo y mantenerlo.

Realmente no tiene por qué ser así. Si ha invertido en tecnología para resolver otros Necesidades del negocio, luego busque tecnología para hacer que la implementación y el mantenimiento de su SGSI sean simples y efectivos.

Mantenga las pesadillas así y haga de 2016 el año para abordar los riesgos de frente con una solución fácil de gestionar. sistema de gestión de seguridad de la información.