Gone Phishing: la necesidad de una respuesta eficaz a los incidentes de seguridad

Semana pasada CSO en línea informó otra violación de seguridad, esta vez al otro lado del charco. Se estima que a 320,000 clientes residenciales de Time Warner Cable, que utilizaban Time Warner como ISP, les robaron sus credenciales de correo electrónico.

Las cuentas de correo electrónico pirateadas son frustrantes, pero tal vez subestimamos los peligros de que nos roben nuestra dirección de correo electrónico y contraseña.

Un artículo reciente en V3 discutió el aumento del ciberdelito como servicio. “Los mercados clandestinos se estructuran analizando el precio y la disponibilidad de datos de tarjetas de crédito y débito robados, credenciales bancarias, información de identidad personal e incluso inicios de sesión de suscripción a medios”. Reveló que los datos bancarios del Reino Unido se venden por tan solo £12 en la web oscura.

Pero, ¿qué haría un delincuente con su dirección de correo electrónico y contraseña?

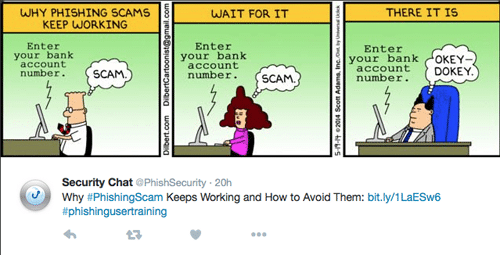

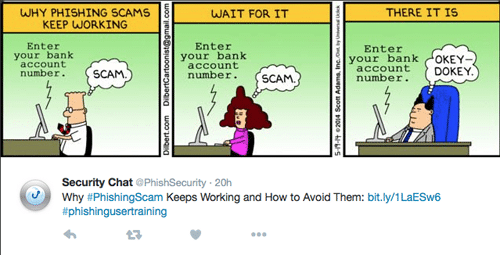

Ir a hacer phishing – Los ataques de phishing pueden dirigirse a sus listas de contactos de correo electrónico: ¡la forma más rápida de perder amigos y contactos comerciales! ¿Por qué funciona? Me encantó este Tweet de @PhishSecurity lo que lo resume.

En segundo lugar, tienen acceso a sus correos electrónicos. No lleva mucho tiempo descubrir, por ejemplo, con quién tiene cuentas en línea, especialmente si no practica una buena limpieza del buzón.

Luego, por supuesto, está la cuestión de las contraseñas. Levanten la mano, ¿cuántas personas usan las mismas contraseñas para varias cuentas y quiénes las cambian con poca frecuencia? Entonces, tienen su contraseña, tienen su dirección de correo electrónico... luego detengan sus otras cuentas en línea.

Por supuesto, todo esto se refiere a direcciones personales, pero los mismos empleados que ignoran la seguridad básica de Internet en casa probablemente también lo hagan en el trabajo.

Hablé de esto en mi última publicación sobre Gestionar los riesgos del trabajo remoto. pero vale la pena enfatizar que una reciente encuesta en EE. UU. mostró que el 63% de los trabajadores utilizaba un dispositivo móvil de trabajo para actividades personales.

Gestión y respuesta a incidentes

Todo lo anterior subraya la necesidad de políticas de seguridad de la información, controles, capacitación y compromiso del personal y un sistema para gestionarlo todo.

Pero, si lo miramos desde la perspectiva de Time Warner, también subraya la necesidad de una estrategia eficaz plan de respuesta a incidentes.

Lamentablemente, ataques como estos son una forma de vida ahora y no se limitan sólo a organizaciones descuidadas y sin la adecuada controles .

Poner en marcha ISO 27001 le dará la especificación de mejores prácticas para un sistema de gestión de seguridad de la información y esto, sin duda, reducirá su riesgo.

Sin embargo, dentro ISO 27001, 16.1.5 describe el requisito de un procedimiento que cubra cómo responder a un incidente de seguridad en caso de que ocurra. Esto debería incluir cómo comunicar cualquier posible compromiso en la relación con el cliente. seguridad de la información.

La forma en que trate con sus clientes y, potencialmente, con la prensa, podría ser crucial para su reputación e incluso para el precio de sus acciones. El período inmediatamente posterior a una infracción no es el momento para andar preguntándose quién debería hacer o decir qué.

Contamos con la acreditación ISO 27001 y utilizamos nuestro propio software en la nube ISMS.Online para almacenar todos nuestros controles y políticas, incluido nuestro procedimiento para responder a nuestras propias seguridad de la información incidentes

Una vez que ha ocurrido un incidente, se evalúa y registra, describiendo el contexto y la amenaza potencial. el mayor Riesgo de información El oficial tiene visibilidad total mientras el equipo en el terreno gestiona el proceso del incidente, lo que resulta fácil gracias al uso de la herramienta que hemos creado para el seguimiento de incidentes. En cualquier etapa del proceso se pueden establecer tareas y alertas, con plazos, para quienes tienen responsabilidades de acción, incluido el CEO y Gerente de Comunicaciones.

Tener una herramienta de colaboración es realmente útil para eliminar el ruido de otras comunicaciones como el correo electrónico o el correo de voz. También garantiza que todos los datos registrados se guarden para referencia y aprendizaje futuros, y que puedan recuperarse fácilmente si es necesario.

Esperamos nunca tener que recurrir a nuestro Gerente de Comunicaciones para manejar una infracción pero, si lo hiciéramos, nuestros sistemas garantizan que se hará de manera rápida y eficiente para minimizar el impacto en nuestros clientes y, por supuesto, en nuestra reputación.

Si desea saber más sobre cómo www.ismos.online puede apoyar su ISMS, permitiendo una comunicación efectiva al respecto, contáctenos para concertar una demostración gratuita o analizar sus requisitos con más detalle.