Mujeres en ciberseguridad, gestión de riesgos y la importancia de la comunicación: una entrevista con Jane Frankland

Tabla de contenido:

Atraído por el mundo de la ciberseguridad gracias a James Bond y su pasión por el cambio, el asesor CISO, emprendedor, autor y orador, Jane Frankland habla con ISMS.online sobre todo lo relacionado con la seguridad.

Cómo las amenazas a la ciberseguridad afectan a las empresas

A lo largo de 2017, parecía como si hubiera un nuevo desastre de ciberseguridad casi todos los días. Pero, ¿qué evento causó la mayor perturbación del año pasado? ¿Hemos aprendido algo como resultado?

“Esa es una pregunta difícil. Aunque la agencia estadounidense de informes crediticios de consumo Equifax sufrió uno de los peores ataques de los últimos años, con casi 143 millones de ciudadanos estadounidenses afectados, los mayores desastres para mí fueron WannaCry y NotPetya.

“WannaCry era diferente de la mayoría de los otros ataques de ransomware. Con la ayuda de EternalBlue, obtuvo acceso remoto y el ransomware pudo propagarse por las redes a la velocidad del rayo. WannaCry infectó más de 300,000 computadoras en todo el mundo y utilizó dos formas diferentes de explotar las debilidades, ambas provenientes de la filtración de la NSA por parte de Shadow Brokers. Su impacto financiero también fue enorme, con un costo aproximado de 4 mil millones de dólares en pérdidas.

“NotPetya mostró una mayor sofisticación en términos de complejidad de su ataque y resolución. También era una forma de malware de limpieza. Imitaba la apariencia de un ransomware, pero su verdadera intención era la destrucción”.

Y supongo que lo que eso nos ha demostrado es que cualquier organización de cualquier tamaño podría ser objetivo de delitos cibernéticos. ¿Cree que hay suficiente educación disponible para que las organizaciones ayuden a protegerse a sí mismas y gestionar su información y ciberseguridad?

"Sí. Hay un montón de información disponible. Los problemas surgen porque Cloud para mitigar el riesgo varían de una empresa a otra. Muchas organizaciones saben que la tecnología les ayudará, pero que no es una solución milagrosa. Ellos son conscientes que se enfrentan a amenazas multifacéticas de siguiente nivel que son a la vez familiares e inexploradas.

“Saben que a medida que la tecnología se vuelva más inteligente, la nube y el Internet de las cosas (IoT) estarán más interconectados. Saben que también están tratando de ponerse al día, porque su futuro depende de las tecnologías del pasado: sistemas operativos, lenguajes informáticos, entornos de software, que son vulnerables y a menudo no cuentan con soporte.

“Es por eso que quieren reevaluar y redefinir su comprensión de las amenazas, los riesgos y las soluciones en un panorama en constante cambio. Por eso preguntan: ¿Para qué amenazas deberían prepararse? ¿Qué riesgos implica? ¿Qué procesos y procedimientos deberían implementar? ¿Qué tipo de personas necesitan para ayudarles a hacer esto?

“Es también por eso que los profesionales de la ciberseguridad deben poder responder todas estas preguntas y saber cómo detectar ataques, responder a ellos y recuperarse rápidamente y con un impacto mínimo para el negocio.

“Es por eso que necesitan poder educar a las partes interesadas clave dentro de sus organizaciones y ayudarlos a comprender cómo la seguridad afecta los roles de cada persona y luego implementar las soluciones, ya sean personas, procesos y tecnologías. Necesitan ser capaces no sólo de proteger a la organización sino también de habilitarla y servirla plenamente”.

Desafíos de la privacidad de datos para las organizaciones

Entonces, en su rol como asesor CISO, ¿cuáles son los mayores desafíos de los que escucha hablar a las organizaciones en relación con la gestión de la seguridad de su información y Cumplir con regulaciones como GDPR.?

“Los mayores desafíos que escucho en este momento tienen más que ver con los recursos, en particular con la contratación de las personas adecuadas para proteger los entornos o abordar nuevas regulaciones como la RGPD.

“La seguridad es un negocio de personas y con una escasez de talento disponible, las organizaciones tienen que entrar en guerras de ofertas salariales para atraer a la gente, o aceptar que tienen que desarrollar el talento internamente, lo que llevará tiempo y potencialmente los expondrá a riesgo, aunque sea a corto plazo”.

¿Por qué crees que hay tanto confusión en torno al RGPD?

“El RGPD es la mayor reestructuración de las leyes de protección de datos en más de 20 años.

"Aunque el RGPD No debería representar un gran desafío para las organizaciones del Reino Unido, ya que todas deberían cumplir con la DPA y considerar y proteger cuidadosamente sus datos, sabemos que así es. También sabemos que muchas organizaciones tomarán protección de datos en serio por primera vez. Como se aplica a todas las organizaciones, sin importar cuál sea su volumen de negocios o su tamaño de plantilla, el mayor desafío para ellas será determinar qué debe hacer su organización para cumplir.

“Una vez más, esto se reducirá a su apetito por el riesgo. Mientras que el multas por incumplir el RGPD está impulsando muchas acciones, existe un grave riesgo de que los principios clave de transparencia y rendición de cuentas se pierdan en el ruido”.

Comunicar y gestionar el riesgo

Por eso hemos hablado de riesgo y comunicación. El NCSC ha publicado una guía de gestión de riesgos para la ciberseguridad. ¿Cree que esto ayuda lo suficiente a las micro y pequeñas organizaciones, dadas las preocupaciones que está escuchando?

"No. Si bien es un buen comienzo, han cometido un error de comunicación fundamental. No se han puesto en el lugar de estas organizaciones ni han visto las cosas a través de sus lentes.

“Su sitio tiene demasiada información para leer y enlaces en los que hacer clic. Es rico en jerga y sólo se ha presentado en un formato: texto.

"Como muchas personas aprenden de manera diferente, hubiera sido mejor si hubieran producido libros electrónicos, audios y vídeos para pymes y microorganizaciones".

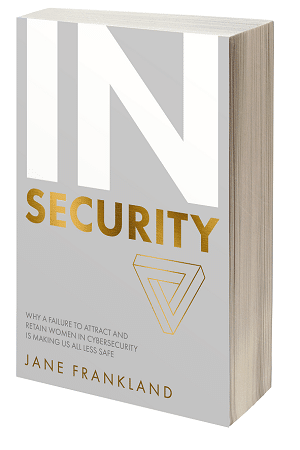

En su libro IN Security usted señala que las mujeres tienen una habilidad natural para manejar el riesgo, particularmente en relación con lo cibernético. Cuéntanos un poco más sobre tu teoría detrás de esto.

“Las mujeres son fundamentalmente diferentes a los hombres. Son diferentes versiones de la misma especie. Mientras que investigaciones anteriores han indicado que los cerebros de hombres y mujeres están conectados de manera diferente, nuevas investigaciones indican que casi todo el mundo tiene una gama única de estructuras masculinas y femeninas. [2]

“Sin embargo, cuando se trata de hormonas, las mujeres y los hombres difieren, ya que ambos sexos producen las mismas hormonas pero en niveles diferentes. El principal impulsor hormonal sexual de las mujeres es el estrógeno, y esto fomenta los vínculos, la cooperación, la colaboración y las relaciones. También apoya la parte del cerebro que involucra habilidades sociales y observaciones, además ayuda a las mujeres a determinar cómo perciben el riesgo y evitan conflictos.

“La serotonina es la hormona responsable de estabilizar los estados de ánimo y regular la ansiedad. Según los investigadores, las mujeres producen un 52% menos de serotonina que los hombres, lo que puede indicar por qué tienen más tendencia a preocuparse que los hombres. Luego está la testosterona, la principal hormona sexual masculina, que se asocia con la agresión, la impulsividad, la determinación, la independencia, la falta de cooperación, el poder, la victoria y la asunción de riesgos.

“Esto último obviamente tiene una gran importancia para nosotros en materia de ciberseguridad. Innumerables estudios han demostrado que las mujeres y los hombres miden el riesgo de manera diferente. Las mujeres son mucho mejores que los hombres para evaluar las probabilidades, y esto a menudo se manifiesta como una mayor evitación del riesgo. Como las mujeres suelen ser más reacias al riesgo, su exploración detallada natural las hace más sintonizadas con los patrones de comportamiento cambiantes, una habilidad necesaria para identificar correctamente a los actores de amenazas y proteger los entornos.

“Cuando la empresa noruega CLTRe y Gregor Petric, PhD, profesor asociado de Informática Social y presidente del Centro de Metodología e Informática de la Facultad de Ciencias Sociales de la Universidad de Ljubljana (Eslovenia) estudiaron a más de 10,000 empleados en cinco sectores verticales en dos países. En los países nórdicos, encontraron que las mujeres cumplían las reglas y adoptaban los controles organizacionales y la tecnología más que los hombres. Además, mientras que los hombres calificaron sus conocimientos y Conciencia de la seguridad informática., controles y comportamientos mucho más altos que las mujeres, los hombres informaron niveles más altos de comportamientos de riesgo, tanto por su parte como por la de sus colegas. [4]

“Estos hallazgos se correlacionan con otros informes que detallan las diferencias de género con respecto al cumplimiento y la confianza en línea. Cuando HMA, un proveedor de servicios de red privada virtual, encargó un estudio sobre los usuarios de Internet en los EE. UU., descubrió que más mujeres consideraban más lo que compartían en línea que los hombres; era más improbable que regalaran Información Personal como su fecha de nacimiento, dirección real o número de seguro social en un perfil de redes sociales que los hombres; y era más probable que ofrecieran esta información mientras conversaban en línea con un amigo que los hombres.

“También descubrieron que los hombres informaron que sus cuentas habían sido comprometidas o pirateadas, o que habían instalado accidentalmente software espía, malware o virus con más frecuencia que las mujeres. Sin embargo, descubrieron que después de que las mujeres experimentaban un problema de seguridad, eran más propensas que los hombres a realizar cambios duraderos en su comportamiento en línea para protegerse de problemas futuros. Los hombres, por el contrario, tendieron a recurrir a medios técnicos de protección[5].

“Además de estos rasgos, se reconoce que las mujeres también son muy intuitivas. Los hombres, por el contrario, tienden a ser más pragmáticos en su forma de pensar. Si usted cree o no que es porque a las mujeres se les ocultó información durante siglos y tuvieron que desarrollar habilidades intuitivas, es irrelevante. Lo que importa es su capacidad para pensar de manera diferente, porque cuando dos grupos de personas atacan un problema, son capaces de resolverlo de manera única y mucho más rápida. Como no todos los riesgos son iguales, el diálogo sobre cómo abordarlos también es más rico.

“Las mujeres obtienen puntuaciones altas en lo que respecta a la inteligencia emocional y social, lo que aporta muchos beneficios, incluida la capacidad de mantener la calma en tiempos de turbulencia, un rasgo necesario cuando se producen infracciones e incidentes importantes.[6]

"Además, en un mundo que valora la velocidad y la agilidad, la capacidad de utilizar el pensamiento intuitivo y tomar buenas decisiones rápidamente sin tener toda la información se está volviendo cada vez más una necesidad.[7]"

Mujeres en la ciberseguridad

En su libro, también ofreció muchos consejos prácticos para las mujeres que desean ingresar a la industria de la ciberseguridad. Si pudieras ofrecer un solo consejo, ¿cuál sería?

“Sería construir su red en ciberseguridad. Ofrece muchos beneficios, desde conseguir empleo y apoyo hasta aprender nuevas formas de pensar. Es bien sabido que las mujeres tienen vínculos más débiles que los hombres con colegas y cohortes, tanto en el trabajo como fuera de él. De hecho, según un estudio de Lean.in org y McKinsey & Co., el 10% de las altas ejecutivas admiten tener cuatro o más ejecutivos apoyándolas para avanzar en sus carreras en comparación con el 17% de los hombres. Además, más del 50% de estas mujeres senior dijeron que creían que el patrocinio de alto nivel era esencial para el desarrollo profesional.

“Los vínculos débiles que surgen de la creación de redes suelen estar asociados con la búsqueda de empleo. Hasta que el sociólogo Mark Granovetter publicó su investigación, la mayoría de la gente creía que los empleos se encontraban a través de vínculos fuertes: conexiones personales con amigos, familiares o compañeros en el trabajo. Lo que Granovetter descubrió fue que la principal fuente de oportunidades laborales procedía de vínculos débiles: conocidos lejanos o amigos de un amigo.

"Resulta que las personas rara vez recomiendan a sus contactos cercanos para trabajos porque les preocupa que se reflejen mal en ellos si no funciona, o porque es más probable que conozcan las fallas y problemas de sus contactos cercanos. debilidades, que creen que podrían interferir con ser un buen empleado.

“Pero esto no fue todo lo que Mark descubrió. En lo que respecta a la información, tener una red amplia y diversa de conocidos permitió a las personas acceder a fuentes de información mucho más amplias y ampliar su forma de pensar. Al tener una red de contactos con ideas afines que operan en los mismos círculos que usted, rara vez aprende algo nuevo. Sin embargo, cuando puede acceder a una comunidad más amplia, puede acceder a diferentes tipos de pensamiento y resolver desafíos con confianza. “

¿Qué podemos hacer todos para ayudar a conseguir una fuerza laboral cibernética y de seguridad de la información más diversa?

“Esta es una gran pregunta y, como ocurre con la mayoría de las cosas, no existe una solución milagrosa. Los entornos son diversos y complejos. Por lo tanto, las soluciones difieren. Lo que es correcto para una organización no lo será para otra. La cultura juega en grande rol y organizaciones Necesitamos analizar lo que están haciendo para atraer, contratar y retener una fuerza laboral de seguridad de la información más diversa. Necesitan medir la efectividad de las acciones que toman y aceptar que no siempre acertarán. Será esencial abordar esto con una mentalidad emprendedora.

“Siempre que hablo de esto en conferencias, suelo dividirlo en cinco áreas. La primera es la educación. Según Raytheon y la Alianza Nacional de Ciberseguridad, cuando encuestaron los intereses profesionales y la preparación educativa de los Millennials en 12 países, encontraron que el 62% de los hombres y el 75% de las mujeres dijeron que ninguna clase de computación en la escuela secundaria o preparatoria ofrecía las habilidades para ayudarlos a seguir una carrera. en ciberseguridad. Necesitamos cambiar esto y mejorar la forma en que educamos a niños y jóvenes sobre ciberseguridad.

“En todas las universidades del mundo, excepto en unas pocas, a los estudiantes universitarios no se les enseña que en ciberseguridad hay que comprender a las personas, los negocios, los principios y conceptos, así como la tecnología, ni se les dan métodos para hacerlo. Además, no están preparados para trabajar en equipo. Sin embargo, se les exigirá que se comuniquen y colaboren con expertos en muchas áreas, como la seguridad física, negocios, regulaciones, marketing, finanzas, etc. Y, sorprendentemente, muchos no son conscientes de que tendrán que mantenerse actualizados sobre los avances tanto en el lado ofensivo como en el defensivo, ya que se espera que brinden asesoramiento sobre qué tecnologías de ciberseguridad cumplirán con un requisito comercial particular, así como que comprendan cómo encajan en la postura general de ciberseguridad de una organización.

“Los graduados en ciberseguridad están saliendo de la universidad con conocimientos de libros, pero no preparados para trabajar, y muchos gerentes de contratación están transmitiendo su insatisfacción con el sistema educativo actual y las implicaciones en términos de una mayor susceptibilidad a los ataques cibernéticos. Como la ciberseguridad es un campo dinámico, con nuevas amenazas y defensas que aparecen diariamente, tienen razón en quejarse, porque existe una necesidad real de una competente mano de obra con un sólido conocimiento de cómo implementar, junto con experiencia y habilidades prácticas.

“Cuando se trata de giros profesionales y formas de acceder a la ciberseguridad desde otras carreras, debemos abordar esto porque existe una necesidad real. Sin embargo, apenas hay información sobre cómo hacerlo exactamente.

“La segunda área es el marketing. Hoy en día todavía existe la idea errónea de que la ciberseguridad es un ámbito puramente técnico. Sin embargo, la verdad del asunto es que la ciberseguridad nunca ha sido una disciplina independiente. Nació de la TI, es una especialidad dentro de la TI y tratarlo de otra manera puede resultar un error costoso para la ciberseguridad.

“Esto me lleva a la tercera área, el profesionalismo, ya que muchos dentro de la industria quieren profesionalizarlo, como la contabilidad, el derecho, la medicina y la ingeniería, con estatutos, organismos reguladores y programas de educación formal. Otros quieren que siga siendo vocacional. Quienes prefieren una vía más vocacional señalan un par de cosas. La primera es que los miembros de las fuerzas armadas y la policía, que constituyen un gran porcentaje de nuestra fuerza laboral, no tienen experiencia en TI. Sin embargo, han tomado los principios básicos de la física. seguridad o inteligencia y los aplicó a la cibernética con éxito. La segunda es que la ciberseguridad debe verse como una carrera a la que aspirar el personal de TI, y no una profesión con puestos de nivel inicial. Sostienen que todos los puestos en ciberseguridad deben obtenerse con una experiencia significativa en TI y que no se requiere un título específico en ciberseguridad. Más bien, los gerentes de contratación deben convertirse en grandes detectores de talentos, buscando primero dentro de sus organizaciones profesionales capacitados que, a pesar de no tener experiencia declarada en ciberseguridad, puedan adaptarse rápidamente a roles de ciberseguridad. Por lo tanto, los profesionales podrían estar dentro o fuera de TI, como RRHH, jurídico, servicios al cliente, asistentes personales o incluso ventas, relaciones públicas o marketing.

“La cuarta área es la contratación y el reclutamiento. Esto se puede mejorar enormemente mediante procesos y tecnología formalizados. Gracias a los avances en este último ámbito, los datos también pueden ayudar a informar y reducir el sesgo. Herramientas, como Textio, pueden analizar el lenguaje utilizado en las descripciones de puestos y garantizar que sea neutral. Ciertamente, cuando se trata de mujeres, el lenguaje a menudo está codificado involuntariamente por género y juega con una variedad de estereotipos, ideologías y sistemas de creencias que subrepticiamente intentan justificar el status quo. Cuando las descripciones de los puestos de trabajo no se controlan para detectar prejuicios de género, pueden disuadir a muchos talentos femeninos de postularse.

“Por último, el quinto ámbito es el medio ambiente. Por los diálogos que he tenido con mujeres en el campo, sé que las razones que citan para cambiar de trabajo son la desalineación con la cultura de su organización, el agotamiento, el trato injusto, sentirse ignorados para un ascenso o por motivos familiares. Las culturas corporativas pueden ser entornos hostiles para las mujeres en el ámbito de la ciberseguridad, ya que algunas todavía se basan en vínculos masculinos y se ven facilitadas por la cosificación sexual de las mujeres.

“Las mejoras en la cultura pueden marcar una enorme diferencia en la forma en que cada profesional de la ciberseguridad opera en el lugar de trabajo, no solo las mujeres. Una que hay que abordar de manera proactiva es la cultura de trabajar duro y jugar duro: esa competencia despiadada y machista por llegar temprano, quedarse hasta tarde, trabajar más duro y divertirse, que sigue prevaleciendo entre muchas organizaciones y consultorías de ciberseguridad, pero que se ha demostrado que aumenta las tasas de rotación. y ausentismo, y sofocar el desempeño y las ganancias.

“La regla tácita y anticuada para los gerentes, o para cualquiera que aspire a serlo, es que si te vas antes de cierto tiempo, no estás comprometido con tu trabajo y será poco probable que te asciendan. La presión es particularmente notable para las mujeres, especialmente si son madres o cuidadoras. En entornos como estos, muchas mujeres aceptan la realidad de que si no se ajustan a los estándares esperados, sus carreras se verán sofocadas, o se las compensa excesivamente trabajando más duro, quedándose hasta más tarde y adoptando una personalidad más masculina. Intentarán encajar o, en caso contrario, ocultarán sus arreglos familiares.

“Si alguien tiene ganas de aprender más, lo invito a leer mi libro IN Security. Está disponible en Amazon en formato de bolsillo y Kindle. También pueden acercarse a mí para charlas, capacitación, coaching y consultoría”.

Para conocer a Jane y el trabajo que realiza con emprendedores, visite su sitio web. Jane también trabaja con líderes y profesionales y puede encontrar más información al respecto en Capital de seguridad cibernética.

La información contenida en este blog es para orientación general y no constituye asesoramiento legal.

Referencias de Jane:

[1]. https://www.livescience.com/41619-masculino-femenino-cerebros-wired-diferentemente.html

[2]. https://www.webmd.com/brain/features/how-male-female-brains-differ#1

[3]. https://www.sciencemag.org/news/2017/04/study-finds-significant-differences-brains-men-and-women

[4]. https://get.clt.re/report/

[5]. https://www.forbes.com/sites/kevinmurnane/2016/04/11/how-men-and-women-differ-in-their-approach-to-online-privacy-and-security/#4f65099c7d88

[6]. https://www.kornferry.com/press/new-research-shows-women-are-better-at-using-soft-skills-crucial-for- Effective-leadership/

[7]. https://www.cpni.gov.uk/system/files/documents/63/29/insider-data-collection-study-report-of-main-findings.pdf

[/ Et_pb_text] [/ et_pb_column] [/ et_pb_row] [/ et_pb_section]